Visión general

Casdoor puede configurarse para soportar el inicio de sesión de usuarios en la UI utilizando identidades de proveedores de identidad externos que soportan SAML 2.0. En esta configuración, Casdoor nunca almacena ninguna credencial de los usuarios.

Ahora, Casdoor soporta múltiples proveedores de aplicaciones SAML. Los iconos de los proveedores se mostrarán en la página de inicio de sesión después de ser añadidos a Casdoor. Aquí están los proveedores que Casdoor soporta:

| Alibaba Cloud IDaaS | Keycloak | Personalizado |

|---|---|---|

| ✅ | ✅ | ✅ |

Términos

- Proveedor de Identidad (IDP) - El servicio que almacena la base de datos de identidad y proporciona servicios de identidad y autenticación a Casdoor.

- Proveedor de Servicios (SP) - El servicio que proporciona recursos al usuario final, en este caso, la implementación de Casdoor.

- Servicio de Consumidor de Aserción (ACS) - El consumidor de aserciones SAML generadas por el Proveedor de Identidad.

Configuration Values for Casdoor as SP

When configuring an external Identity Provider (such as Google Workspace, Azure AD, or other SAML IdPs), you'll typically need to provide the following values:

ACS URL (Assertion Consumer Service URL): This is the endpoint where the IdP will send SAML assertions. For Casdoor, use:

https://<your-casdoor-domain>/api/acs(replace<your-casdoor-domain>with your actual Casdoor domain, e.g.,https://door.example.com/api/acs)Entity ID (SP Entity ID): This uniquely identifies your Casdoor instance as a Service Provider. Use the same URL as the ACS URL:

https://<your-casdoor-domain>/api/acsRequest Method: The

/api/acsendpoint only accepts POST requests. Ensure your IdP is configured to send SAML responses via HTTP POST binding.

User Attribute Mapping

When a user authenticates through SAML, Casdoor extracts user information from the SAML assertion based on your provider's attribute mapping configuration. The username field is particularly important as it's required for user identification and creation in Casdoor.

If your IdP doesn't explicitly provide a username mapping or the username field comes back empty, Casdoor automatically applies a fallback strategy:

- First, it attempts to use the email address from the SAML assertion as the username

- If no email is available, it falls back to the NameID (unique identifier) from the assertion

This fallback mechanism ensures smooth authentication even when username attributes aren't explicitly configured in your IdP, which is common with providers like Azure AD where the default attribute claims might not include a separate username field.

Login Behavior

Unlike OAuth providers which auto-redirect when configured as the sole authentication method, SAML providers always display their button on the login page. This design ensures users explicitly choose to authenticate via SAML before being redirected to their identity provider. Even with a single SAML provider configured, clicking the provider button is required to initiate the login flow.

This behavior prevents unexpected redirects and gives users clear control over the authentication method they're using, which is particularly important in enterprise environments where SAML is often one of multiple authentication options.

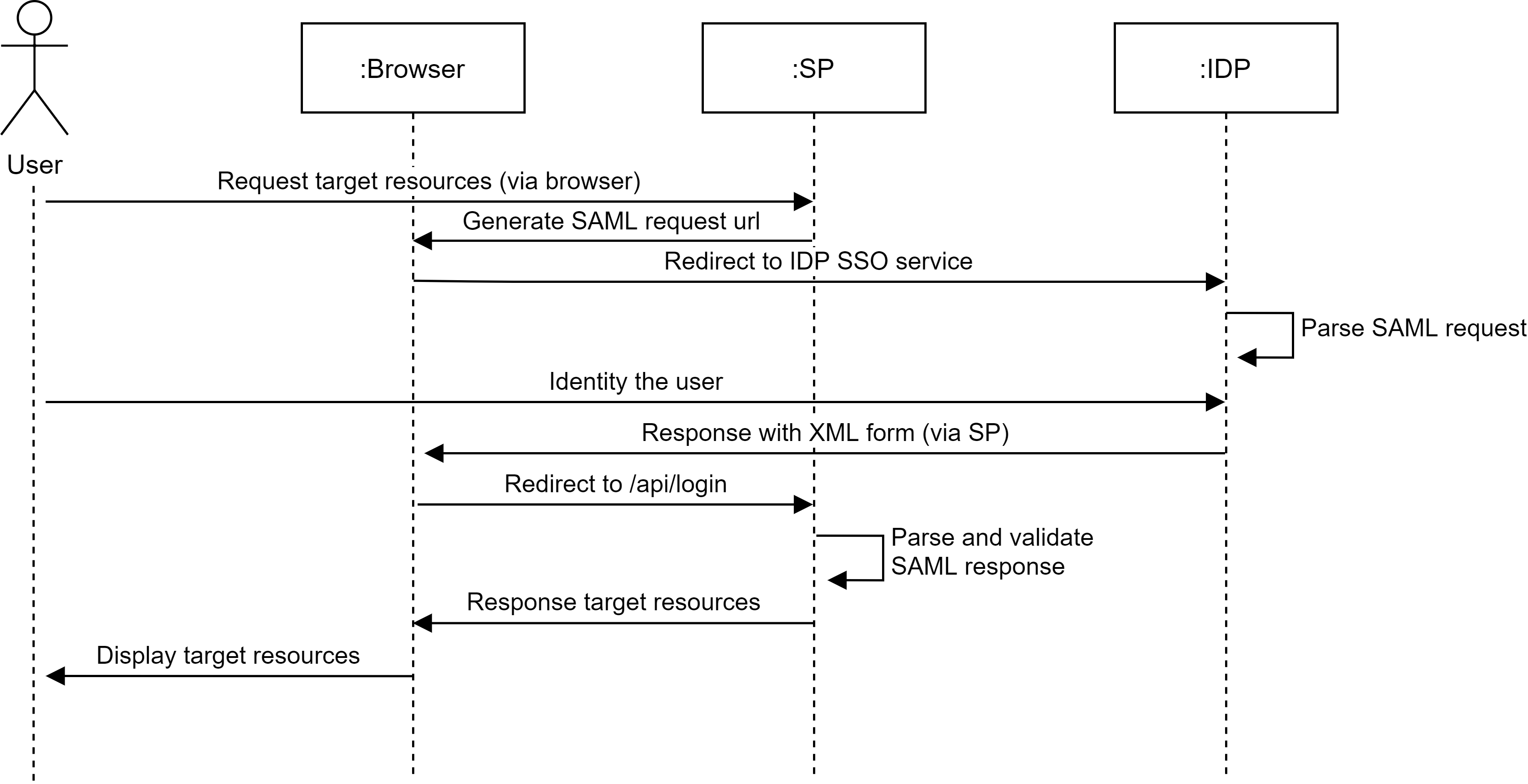

Cómo funciona la integración SAML

Cuando se utiliza SAML SSO, los usuarios inician sesión en Casdoor a través del proveedor de identidad sin pasar nunca credenciales a Casdoor. El progreso se muestra en el siguiente diagrama.