Cliente VPN de AWS

Casdoor como un IdP SAML en Cliente VPN de AWS

Esta guía te mostrará cómo configurar Casdoor y Cliente VPN de AWS para añadir Casdoor como un IdP SAML en Cliente VPN de AWS.

Prerrequisitos

Para completar esta configuración, necesitarás:

Una Cuenta de AWS con derechos administrativos para acceder a la configuración del proveedor de servicios.

Una VPC de Amazon con una instancia EC2

- Configurando la VPC

- Lanzando una instancia EC2

- En el Grupo de Seguridad de la instancia, permite tráfico ICMP desde el rango CIDR de la VPC - esto es necesario para pruebas.

Un certificado privado importado en AWS Certificate Manager (ACM)

Un sistema Windows o Mac ejecutando el último software de Cliente VPN de AWS.

Configurar Aplicación SAML

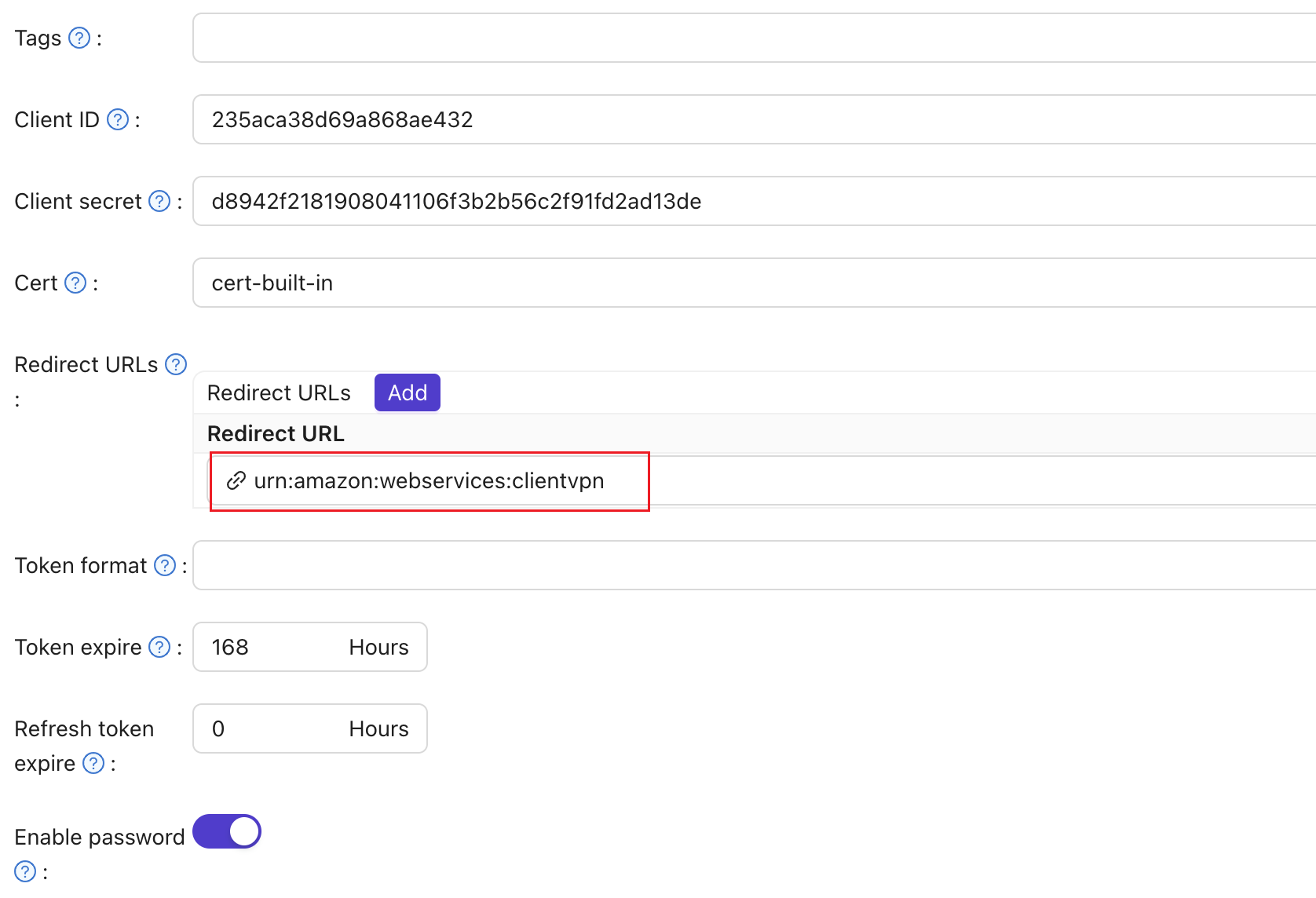

- En la Aplicación Casdoor, establece la

URL de Redirecciónaurn:amazon:webservices:clientvpn.

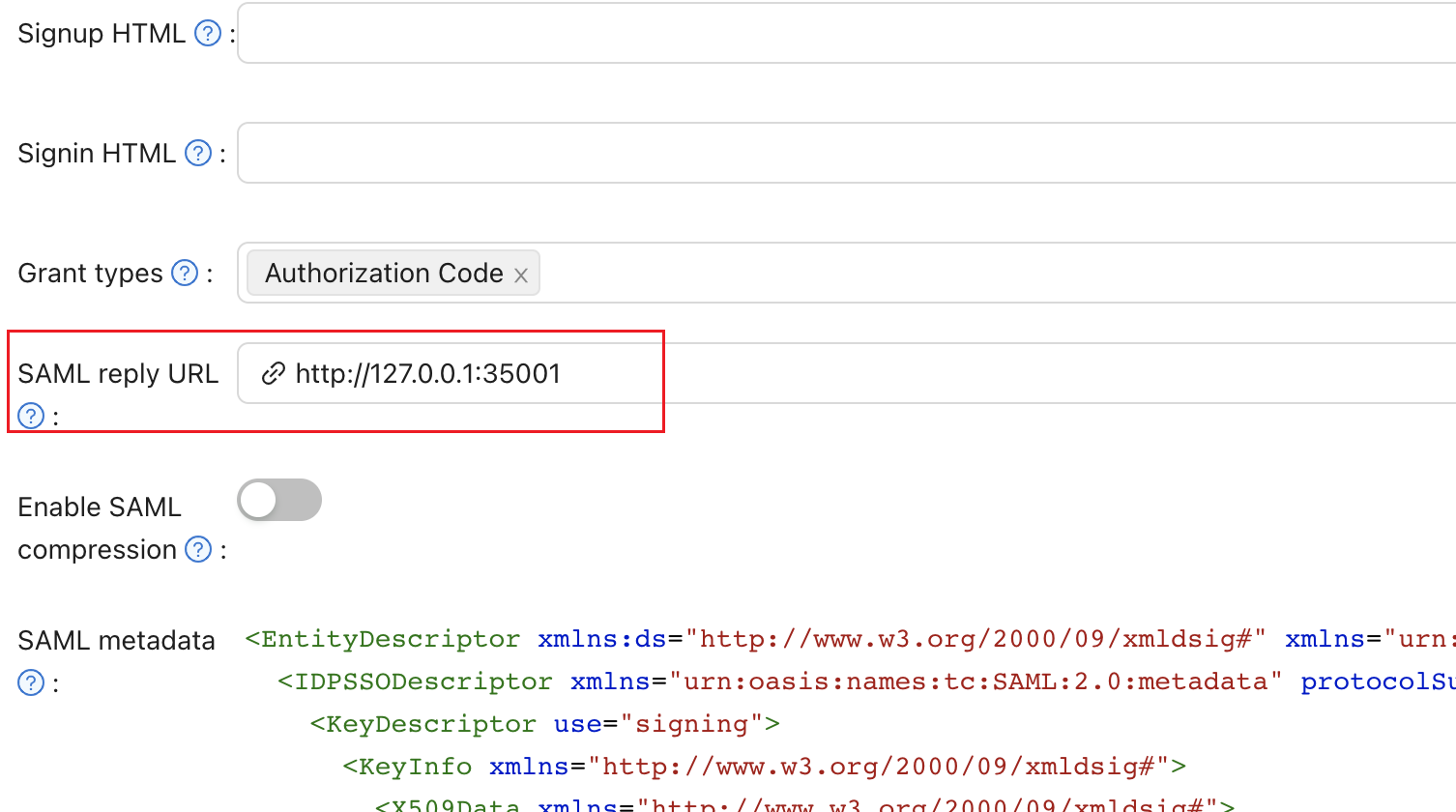

- Establece la

URL de respuesta SAMLahttp://127.0.0.1:35001.

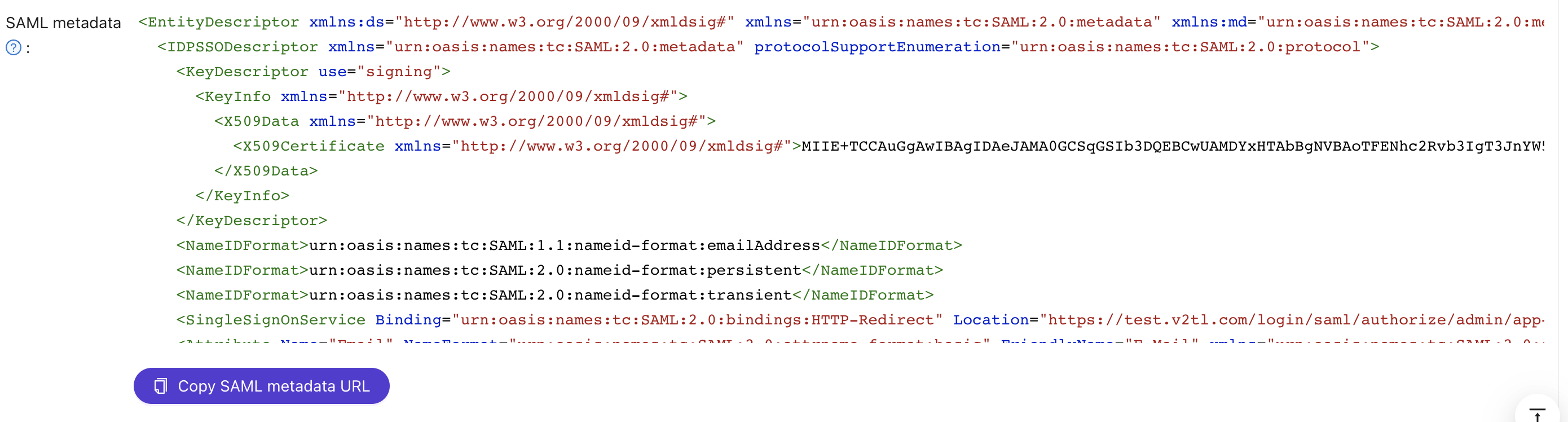

- Guarda el contenido en los

Metadatos SAMLcomo un archivo XML.

Configurar AWS

Configurar Casdoor como un Proveedor de Identidad de AWS

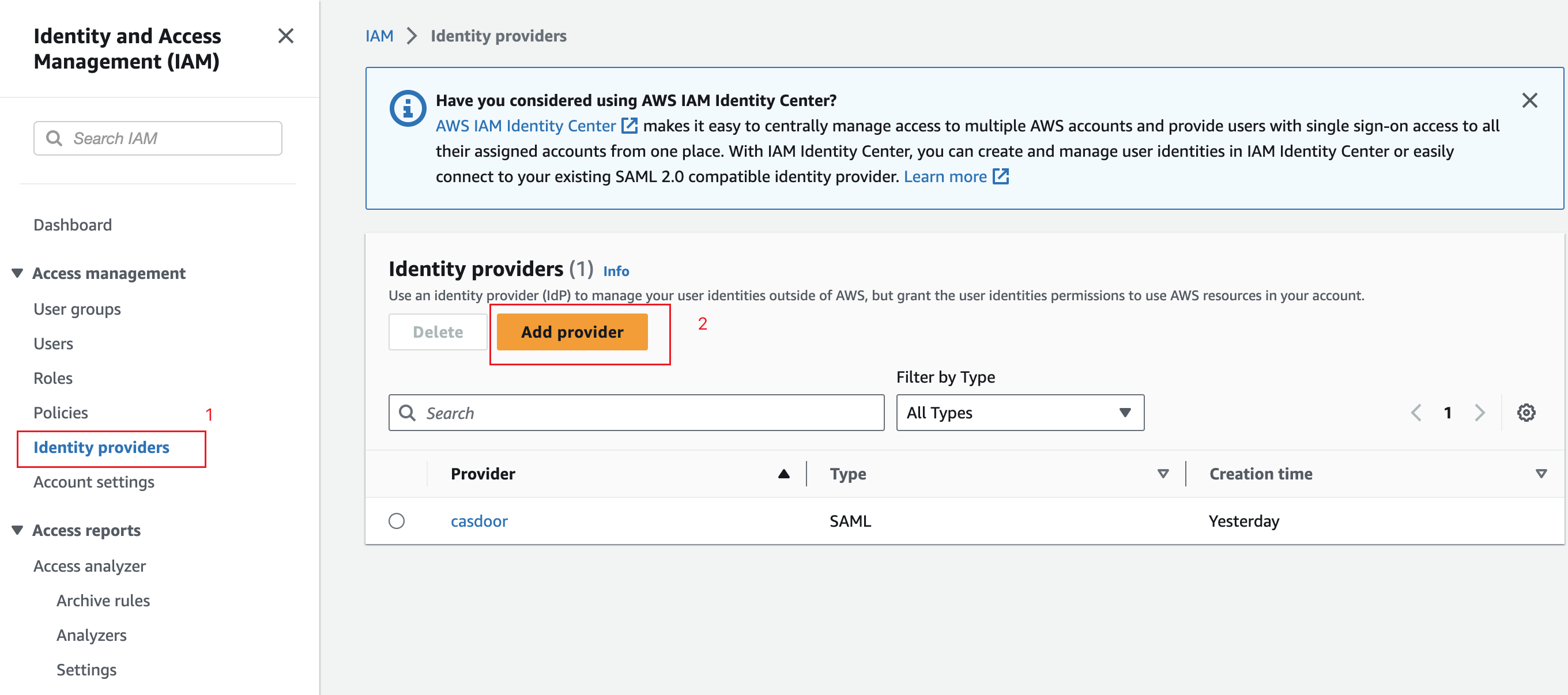

Abre la consola IAM y selecciona Proveedores de identidad desde la barra de navegación.

Haz clic en Crear un Proveedor.

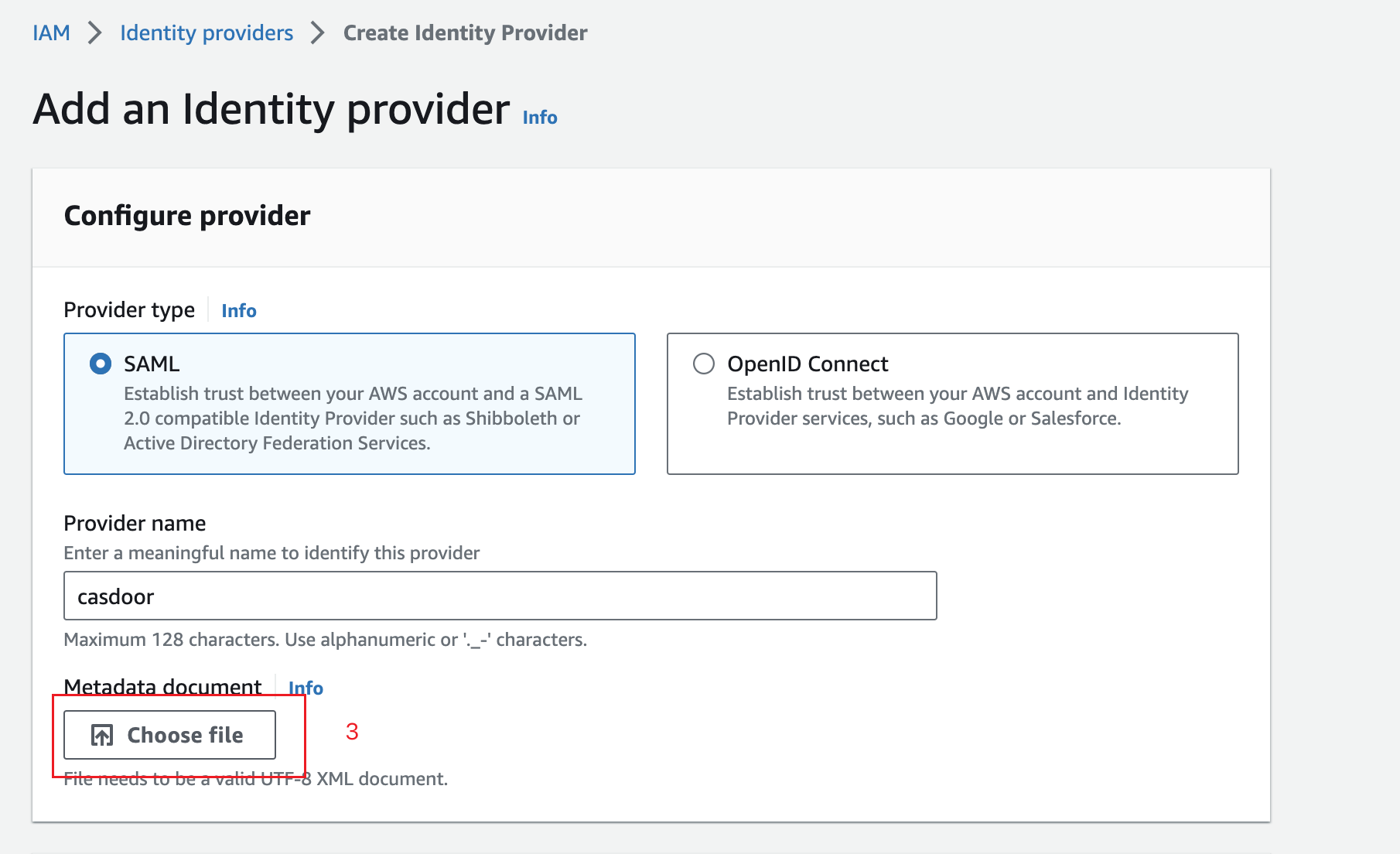

Especifica SAML para el Tipo de Proveedor, añade un nombre único para este proveedor y sube el documento de metadatos - el mismo archivo que guardaste de la Aplicación Casdoor en la sección anterior.

Haz clic en Siguiente Paso. En la siguiente pantalla, haz clic en Crear.

Crear un Punto de Enlace de Cliente VPN de AWS

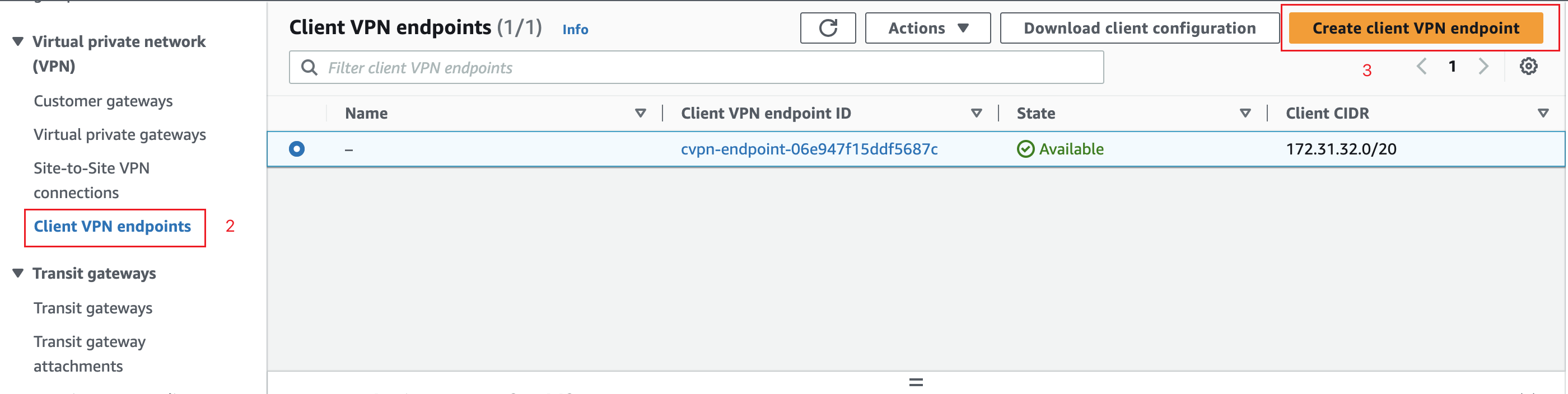

Abre la consola de Amazon VPC en una Región de AWS de tu elección.

En la navegación lateral izquierda, selecciona Puntos de Enlace de Cliente VPN bajo Red Privada Virtual (VPN).

Haz clic en Crear Punto de Enlace de Cliente VPN.

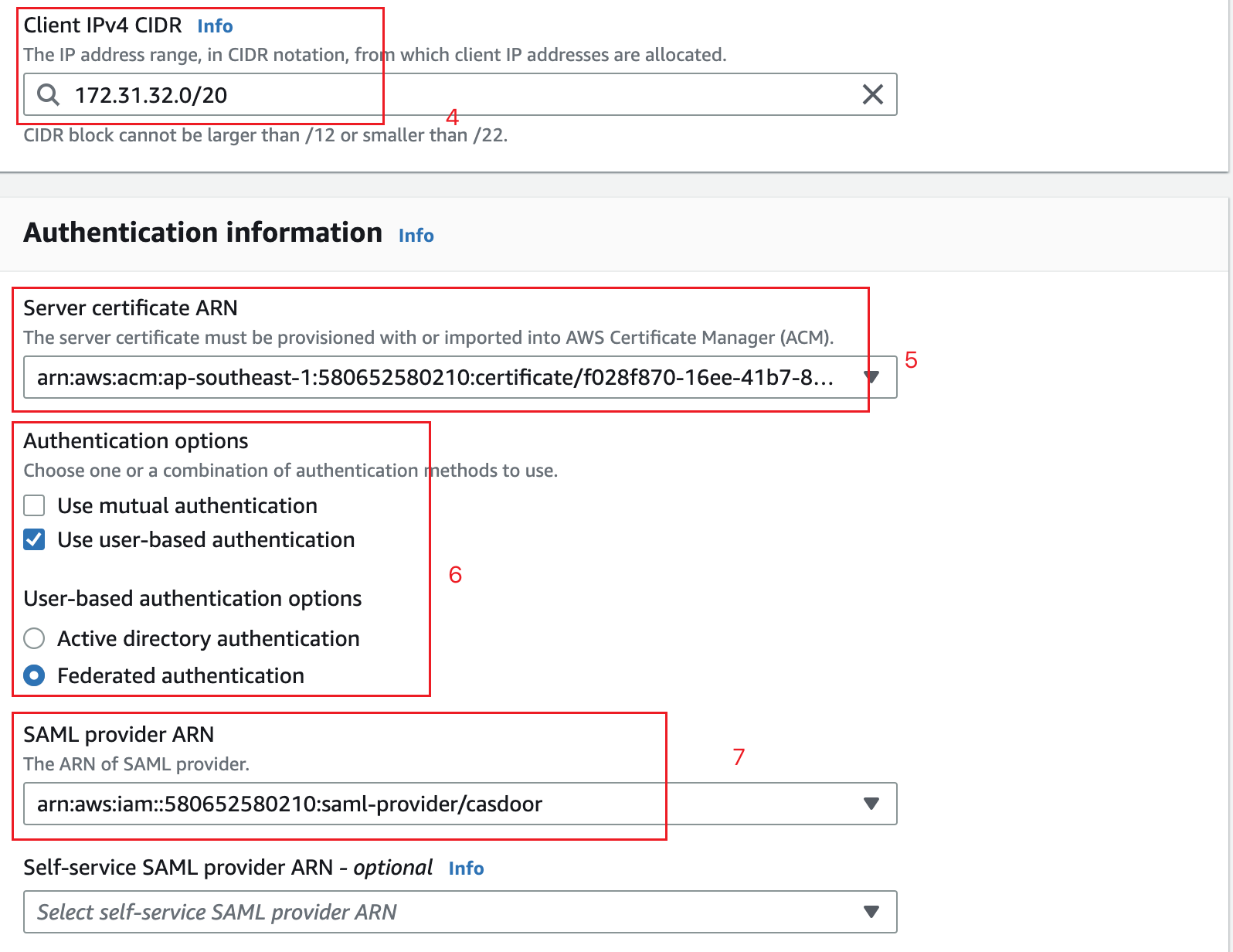

Introduce el rango IP para tus usuarios remotos en el campo CIDR IPv4 del Cliente para asignar un rango IP.

Para ARN del Certificado del Servidor, selecciona el certificado que creaste.

Para Opciones de Autenticación, selecciona Usar autenticación basada en usuario, luego Autenticación federada.

Para ARN del proveedor SAML, selecciona el proveedor de identidad que creaste.

Haz clic en Crear Punto de Enlace de Cliente VPN.

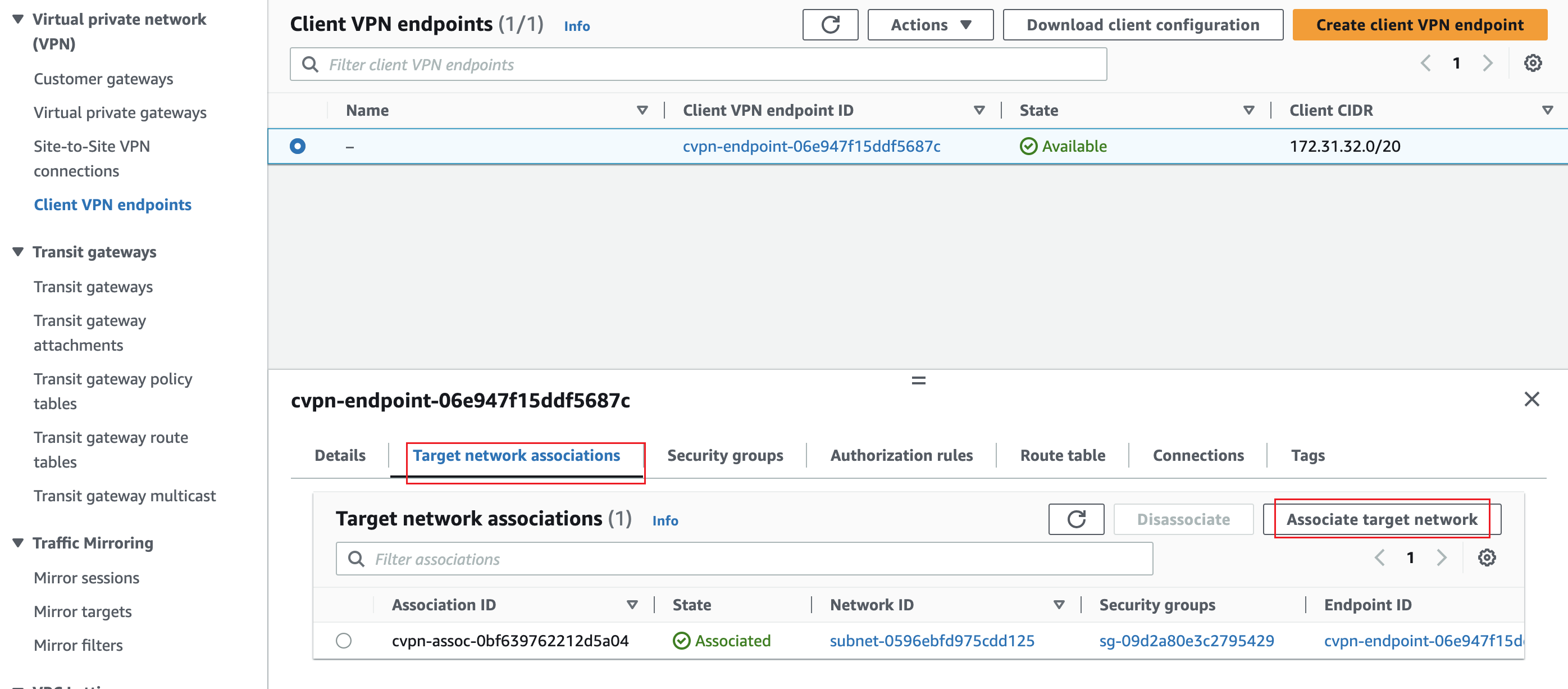

Asociar un Cliente VPN con una VPC Objetivo

Selecciona Asociaciones de red objetivo en las opciones de Cliente VPN, luego haz clic en Asociar red objetivo.

Del menú desplegable, selecciona la VPC objetivo y la subred con la que quieres asociar tu punto de enlace.

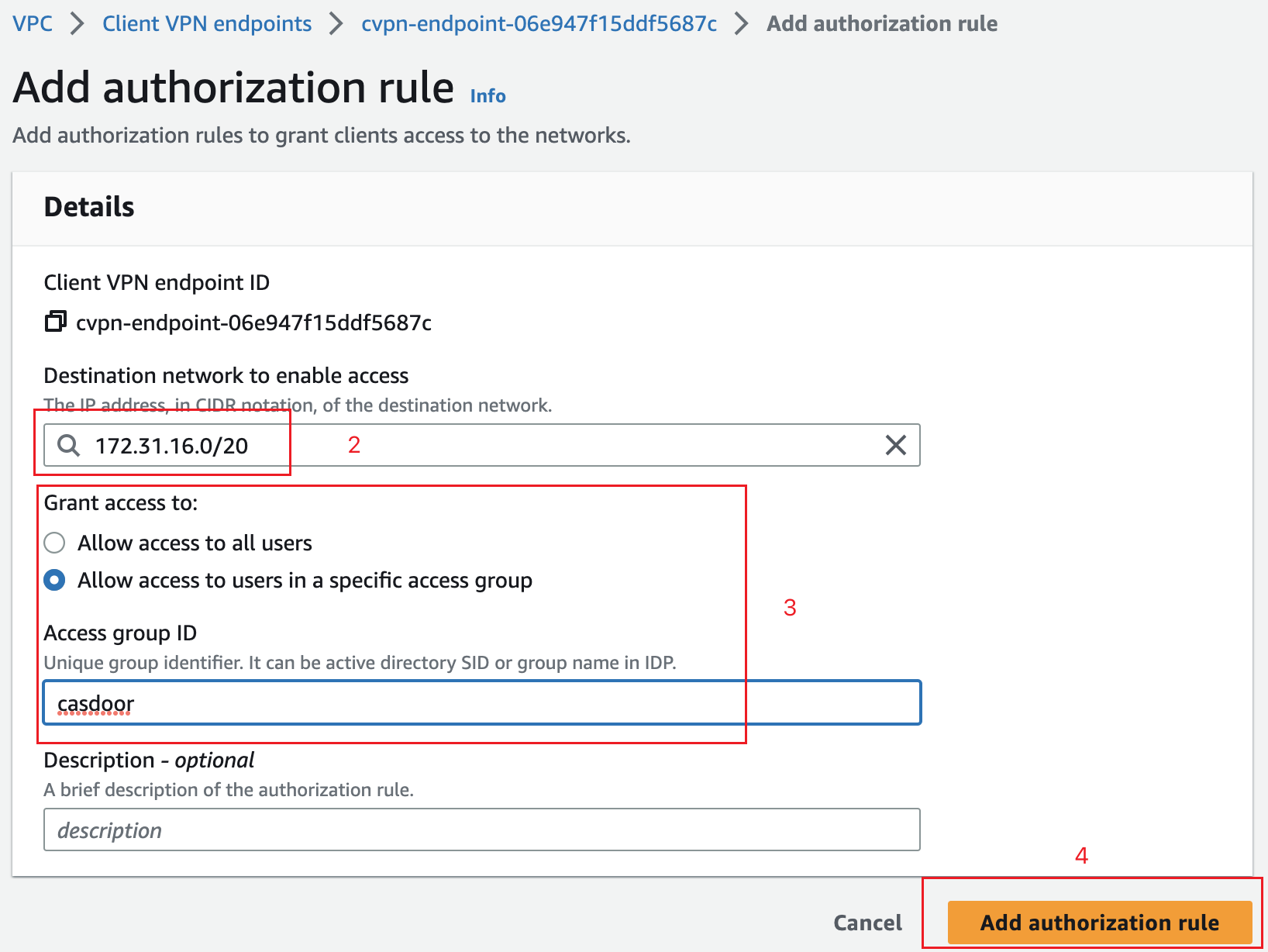

Configurar Autorización Específica de Grupo SAML

Elige la pestaña Reglas de Autorización en tus opciones de Cliente VPN y haz clic en Agregar Regla de Autorización.

Para la red de destino a habilitar, especifica la dirección IP de tu instancia EC2 creada en los prerrequisitos. Por ejemplo,

172.31.16.0/20.Bajo Conceder acceso a, selecciona Permitir acceso a usuarios en un grupo de acceso específico. Por ejemplo,

casdoor.Proporciona una descripción opcional y haz clic en Agregar regla de autorización.

Conectar al Cliente VPN

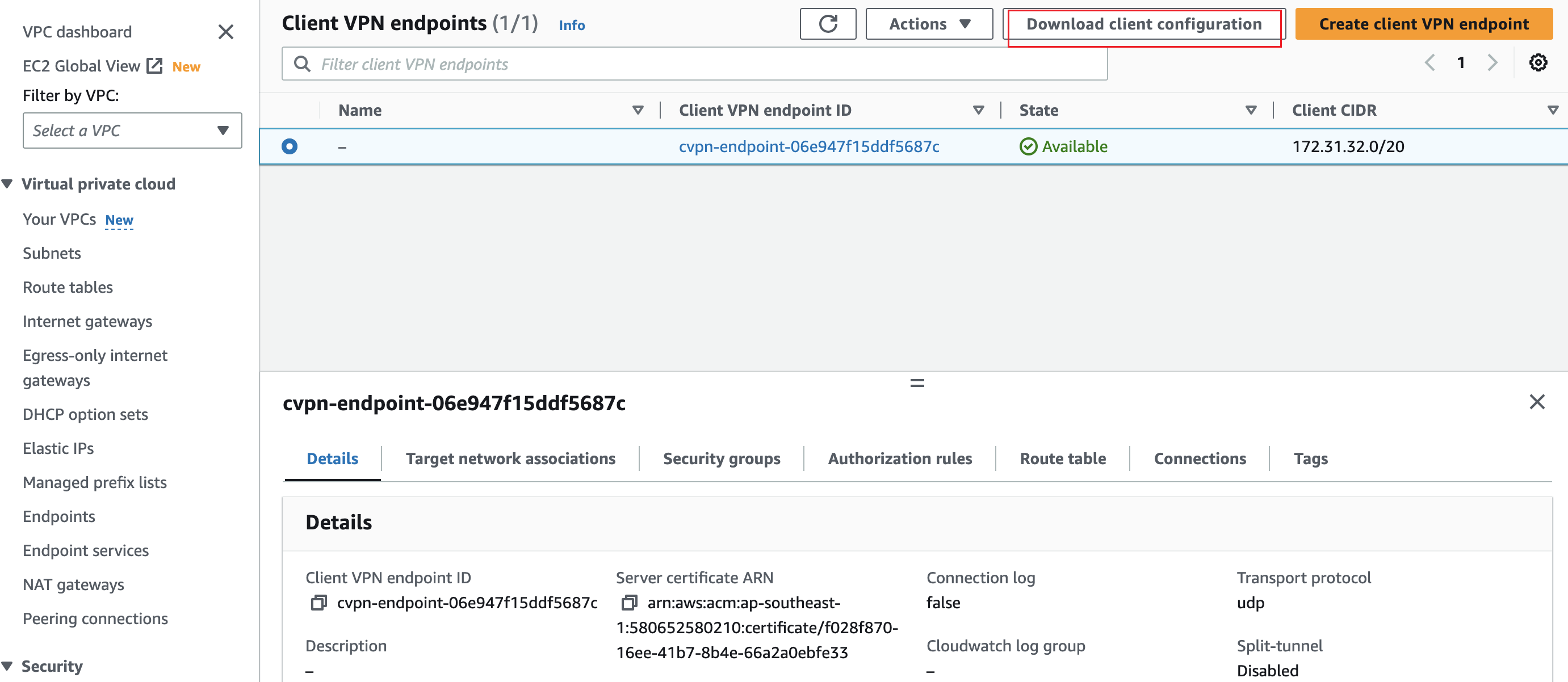

Selecciona el punto de enlace de Cliente VPN que acabas de crear. Ahora debería estar en estado Disponible.

Haz clic en Descargar Configuración del Cliente para descargar el perfil de configuración a tu escritorio.

Abre la aplicación de escritorio de Cliente VPN de AWS en tu máquina.

En el menú superior, selecciona Archivo y Gestionar Perfiles.

Haz clic en Agregar Perfil y señala al archivo recientemente descargado.

Ahora deberías ver el perfil en la lista en el software de Cliente VPN de AWS. Seléctalo y haz clic en Conectar.