AWS 클라이언트 VPN

AWS 클라이언트 VPN에서 Casdoor를 SAML IdP로 사용

이 가이드에서는 Casdoor와 AWS 클라이언트 VPN을 구성하여 AWS 클라이언트 VPN에서 Casdoor를 SAML IdP로 추가하는 방법을 보여줍니다.

사전 요구 사항

이 설정을 완료하려면 다음이 필요합니다:

서비스 제공자의 구성 설정에 접근할 수 있는 관리 권한이 있는 AWS 계정.

EC2 인스턴스가 있는 Amazon VPC

- VPC 설정하기

- EC2 인스턴스 시작하기

- 인스턴스 보안 그룹에서 VPC CIDR 범위로부터의 ICMP 트래픽을 허용하세요 - 이는 테스트를 위해 필요합니다.

AWS Certificate Manager (ACM)에 가져온 개인 인증서

최신 AWS 클라이언트 VPN 소프트웨어가 실행되는 Windows 또는 Mac 시스템.

SAML 애플리케이션 구성

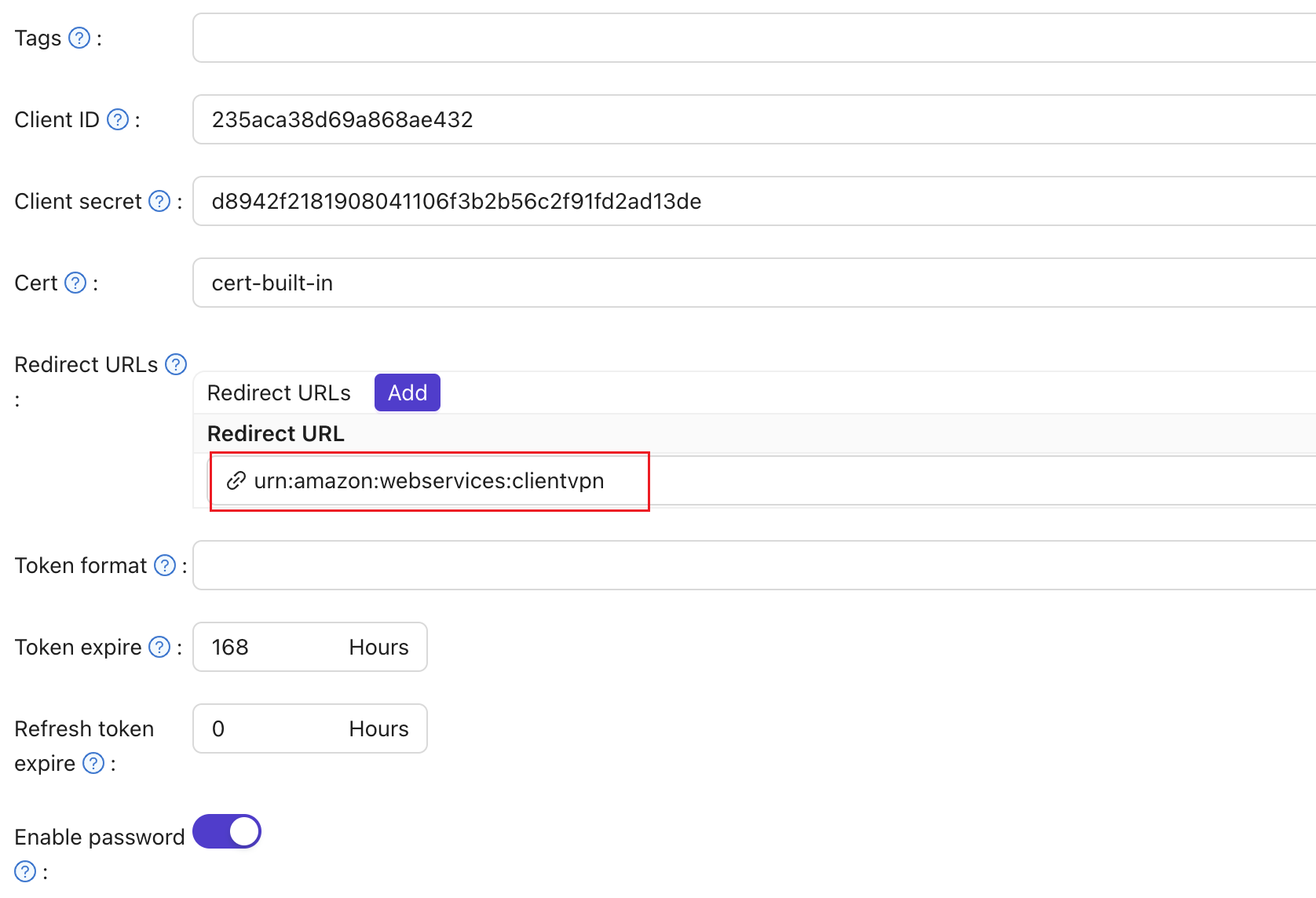

- Casdoor 애플리케이션에서

Redirect URL을urn:amazon:webservices:clientvpn으로 설정하세요.

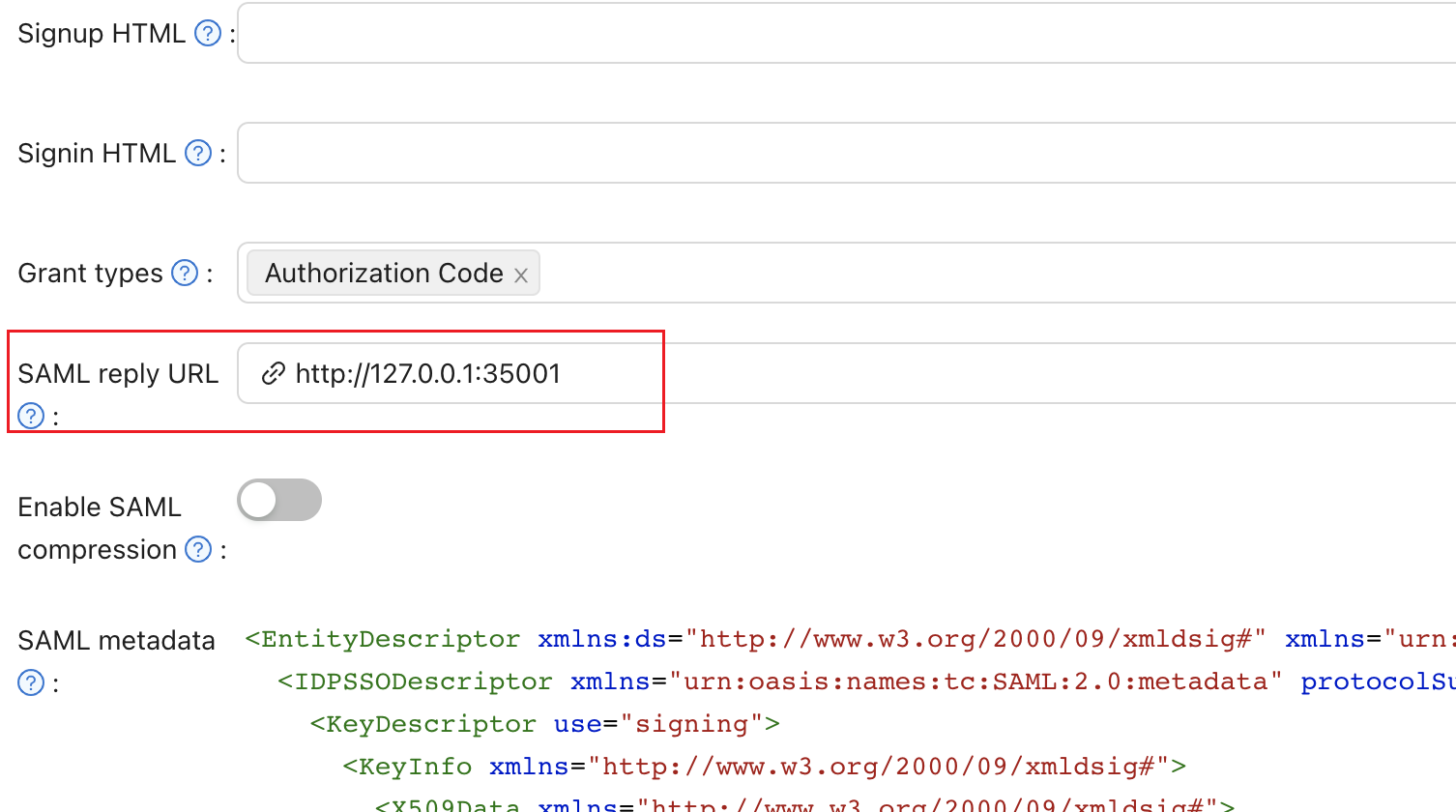

SAML reply URL을http://127.0.0.1:35001로 설정하세요.

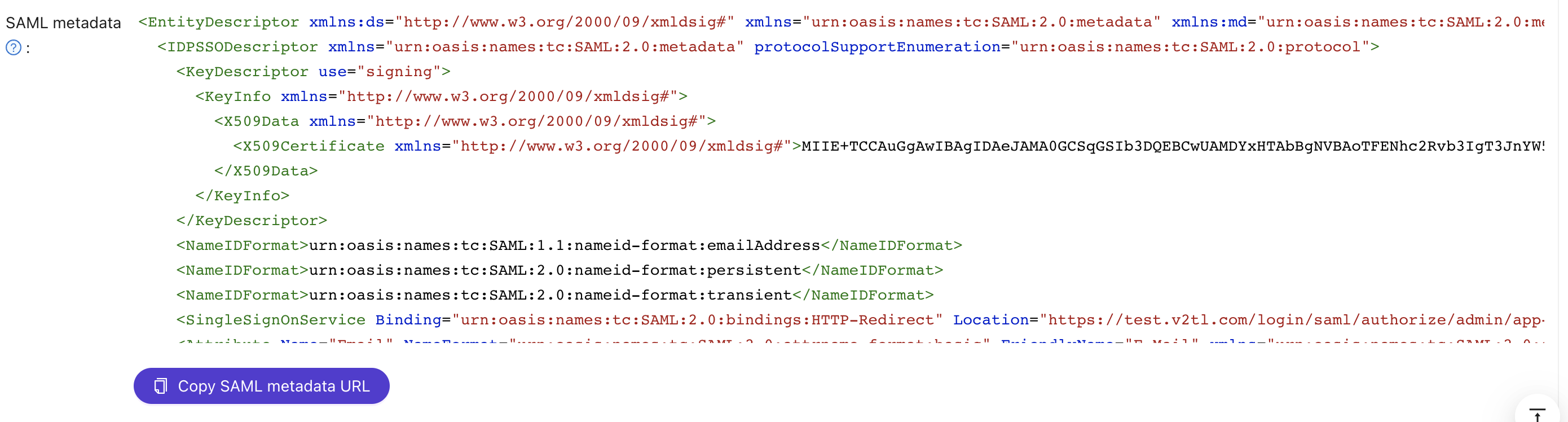

SAML metadata의 내용을 XML 파일로 저장하세요.

AWS 구성

AWS 아이덴티티 제공자로서의 Casdoor 구성

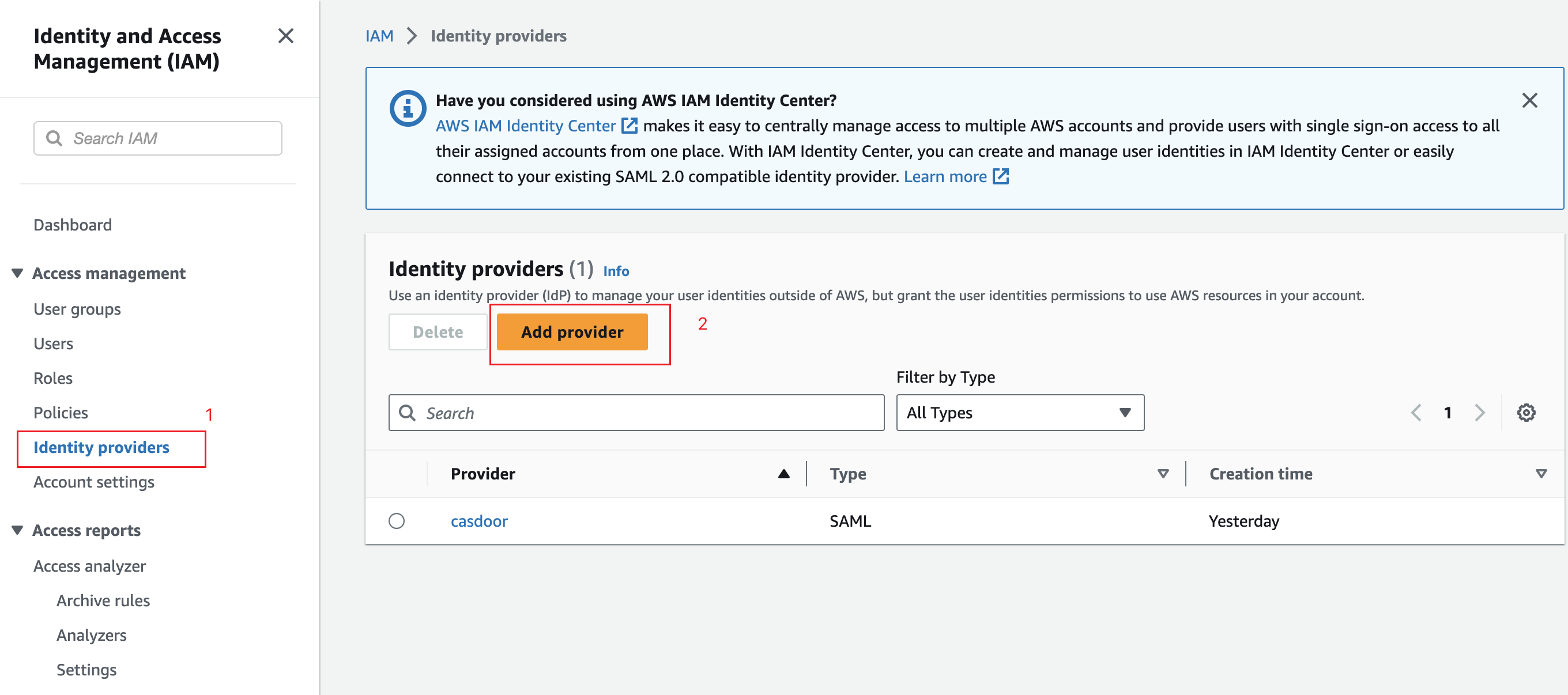

IAM 콘솔을 열고 내비게이션 바에서 Identity providers를 선택하세요.

Provider 생성을 클릭하세요.

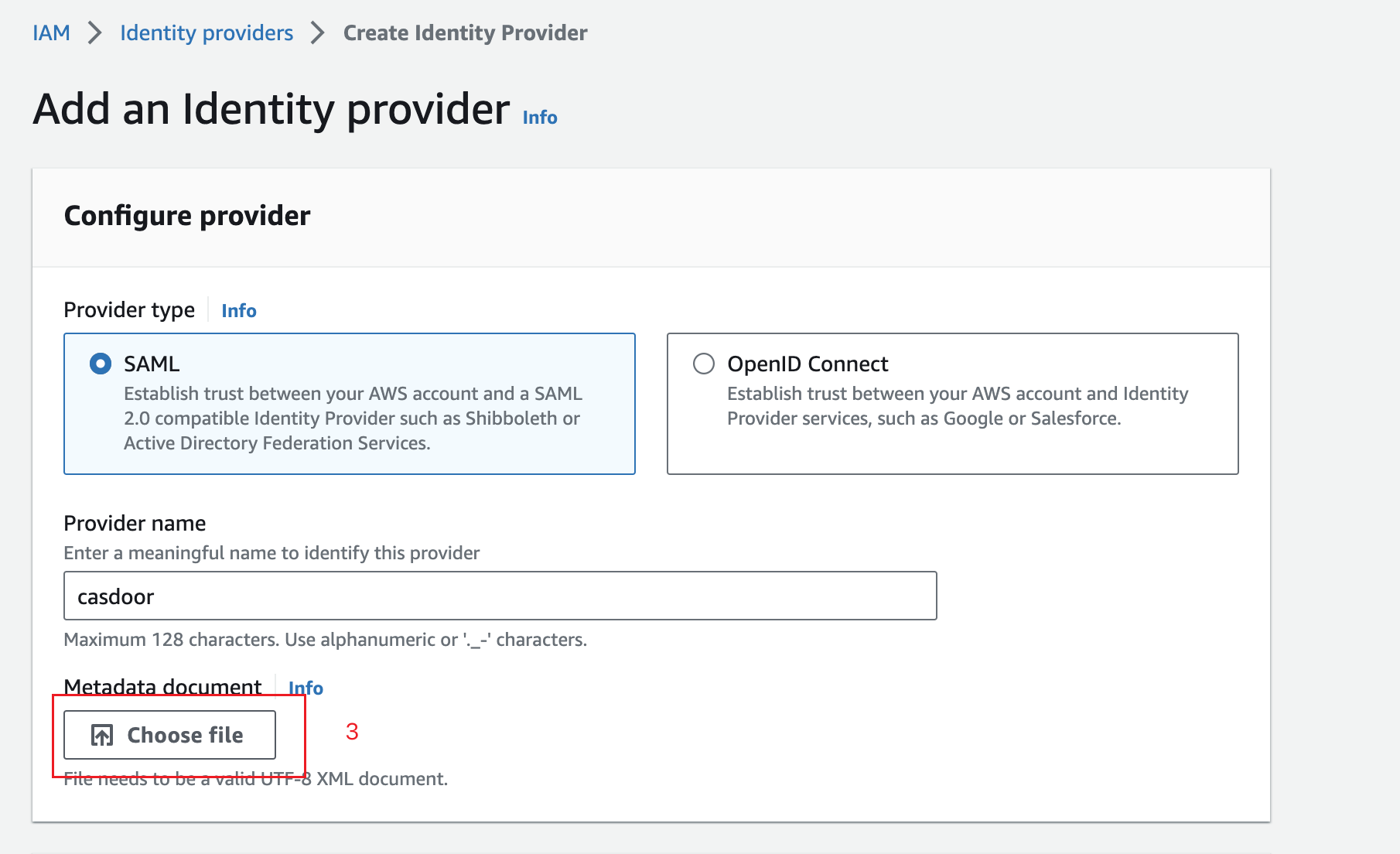

Provider Type에 SAML을 지정하고, 이 공급자에 대한 고유한 이름을 추가하고, 메타데이터 문서를 업로드하세요 - 이전 섹션에서 Casdoor 애플리케이션에서 저장한 동일한 파일입니다.

Next Step을 클릭하세요. 다음 화면에서 Create를 클릭하세요.

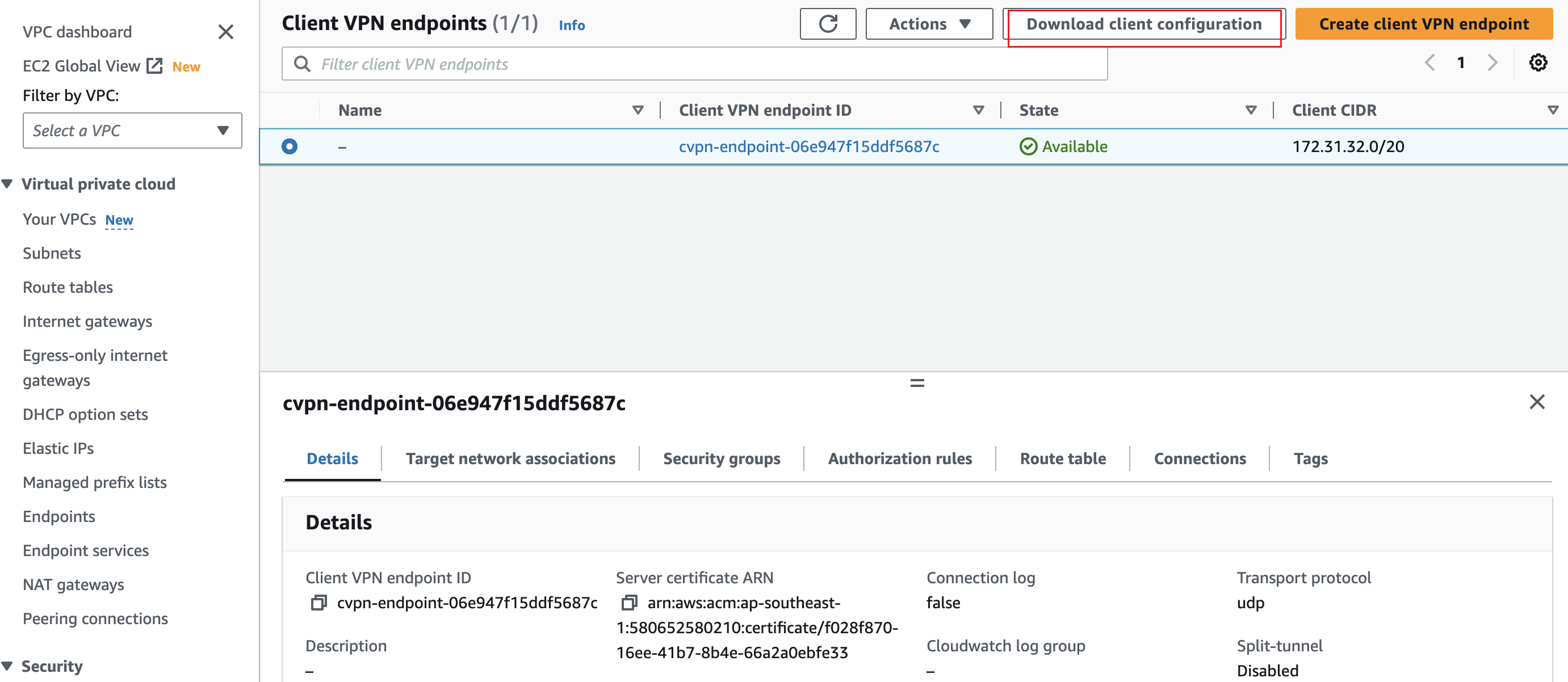

AWS 클라이언트 VPN 엔드포인트 생성

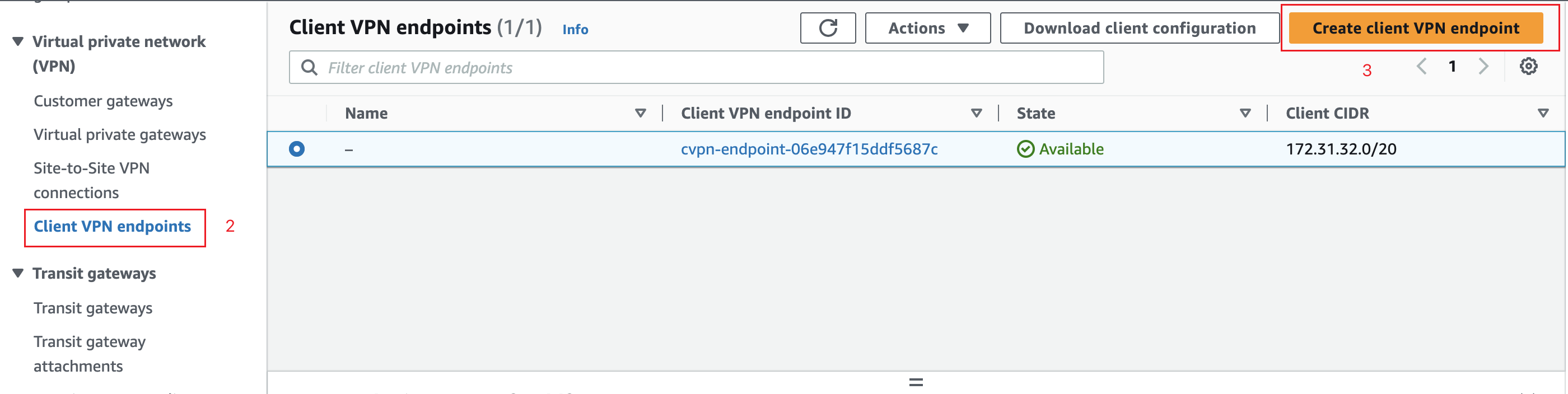

선택한 AWS Region에서 Amazon VPC 콘솔을 열어주세요.

왼쪽 네비게이션에서 Virtual Private Network (VPN) 아래의 Client VPN Endpoints를 선택하세요.

클라이언트 VPN 엔드포인트 생성을 클릭합니다.

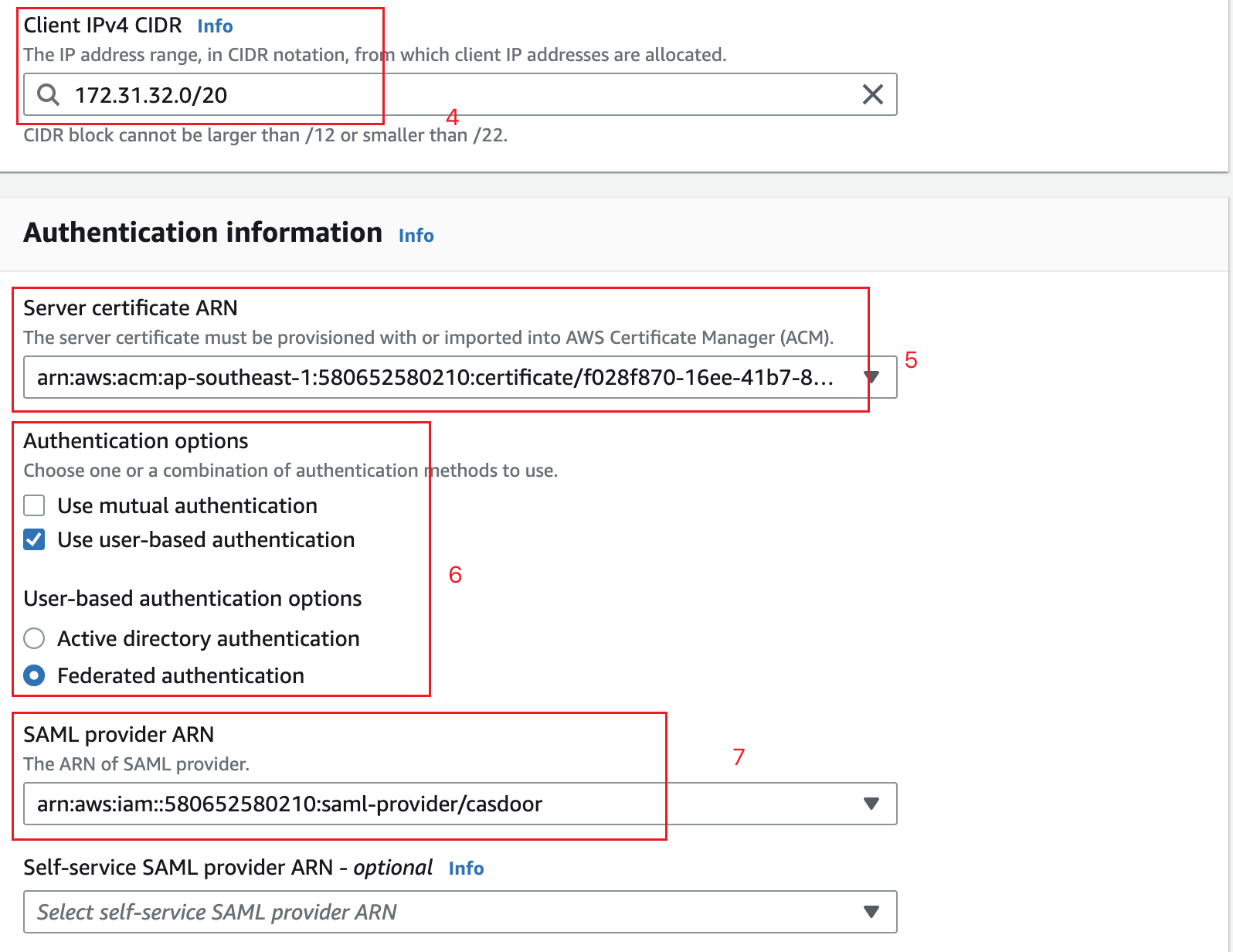

Client IPv4 CIDR 필드에 원격 사용자의 IP 범위를 입력하여 IP 범위를 할당하세요.

Server Certificate ARN에 대해 생성한 인증서를 선택하세요.

인증 옵션에서 사용자 기반 인증을 선택한 다음 연합 인증을 선택합니다.

SAML provider ARN에 대해 생성한 신원 제공자를 선택하세요.

Create Client VPN Endpoint를 클릭하세요.

타겟 VPC와 클라이언트 VPN 연결

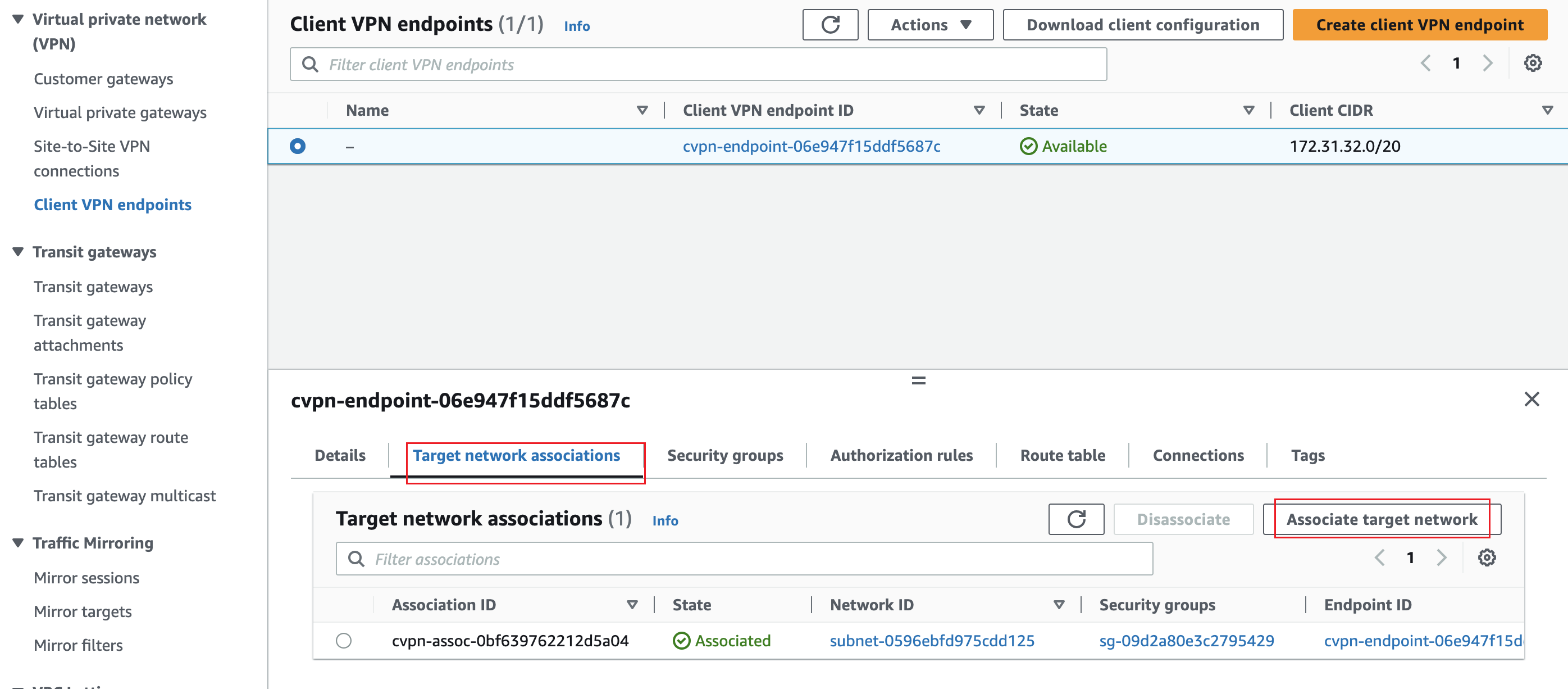

클라이언트 VPN 옵션에서 타겟 네트워크 연결을 선택한 다음 타겟 네트워크 연결을 클릭합니다.

드롭다운 메뉴에서 엔드포인트와 연결하려는 대상 VPC와 서브넷을 선택하세요.

SAML 그룹별 인증 구성

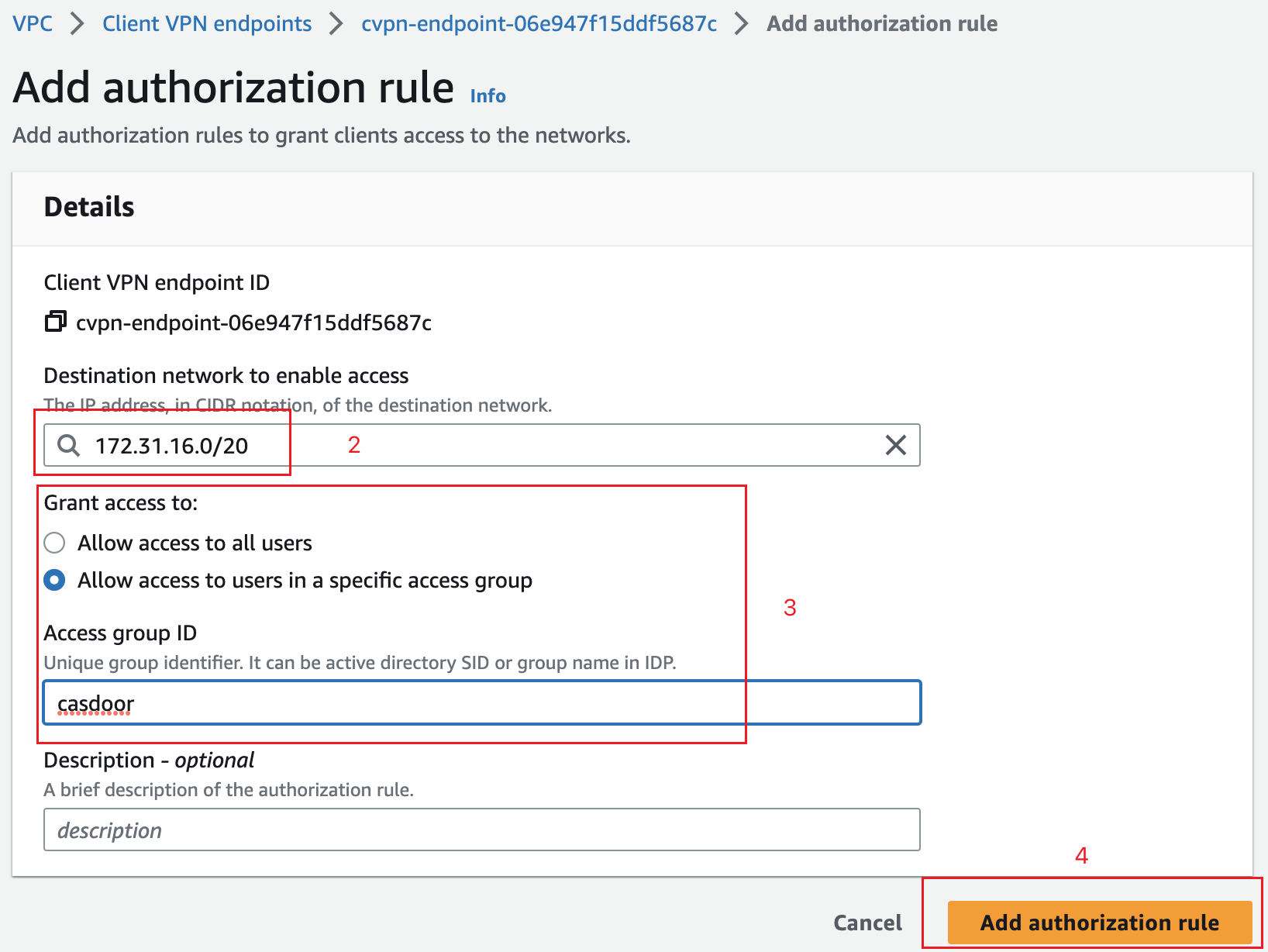

Client VPN 옵션에서 Authorization rules 탭을 선택하고 Add Authorize rule을 클릭하세요.

사전 요구 사항에서 생성한 EC2 인스턴스의 IP 주소를 지정하여 활성화할 목적지 네트워크를 지정합니다. 예를 들어,

172.31.16.0/20.Grant access to 아래에서 Allow access to users in a specific access group을 선택하세요. 예를 들어,

casdoor.선택적인 설명을 제공하고 Add authorization rule을 클릭하세요.

클라이언트 VPN에 연결

방금 생성한 클라이언트 VPN 엔드포인트를 선택합니다. 이제 사용 가능 상태에 있어야 합니다.

클라이언트 구성 다운로드를 클릭하여 구성 프로필을 데스크톱에 다운로드하세요.

머신에서 AWS 클라이언트 VPN 데스크톱 앱을 엽니다.

상단 메뉴에서 파일과 프로필 관리를 선택하세요.

프로필 추가를 클릭하고 최근에 다운로드한 파일을 지정하세요.

이제 AWS 클라이언트 VPN 소프트웨어의 목록에서 프로필을 볼 수 있어야 합니다. 선택하고 연결을 클릭하세요.