Appgate (POST)

Casdoor를 Appgate의 SAML IdP로

Appgate는 POST 요청으로 보낸 SAMLResponse를 수락합니다. POST 요청을 지원하는 다른 서비스 제공자(SP)를 사용하는 경우, 이 문서를 참조할 수 있습니다.

Casdoor 구성

Casdoor 계정으로 이동하여 새로운 애플리케이션을 추가합니다.

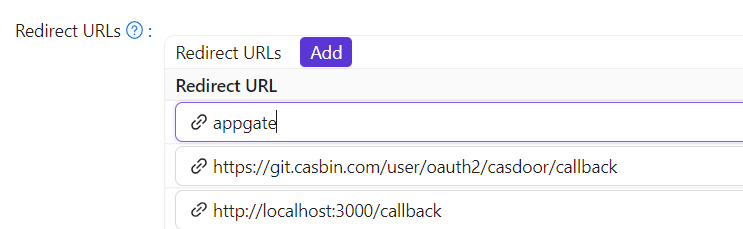

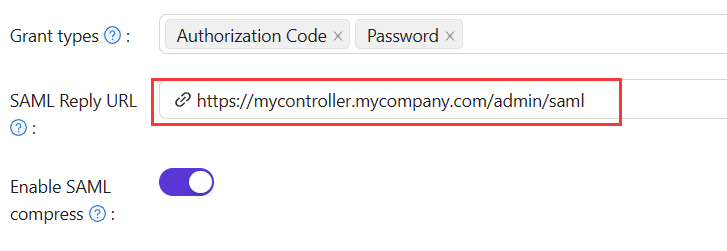

애플리케이션에 기본 SAML 구성 입력:

리디렉션 URL - 고유한 이름을 입력하세요. 이것은 SP에서

Audience또는Entity ID라고 불릴 수 있습니다. 아래 표를 참조하세요.

응답 URL - SAML 응답을 검증하는 ACS (Assertion Consumer Service)의 URL을 입력합니다. 아래 표를 참조하십시오.

| 관리자 인증 | 사용자 인증 |

|---|---|

| 리디렉션 URL = "AppGate" | 리디렉션 URL = "AppGate 클라이언트" |

| SAML 응답 URL = https://mycontroller.your-site-url.com/admin/saml | SAML 응답 URL = https://redirectserver.your-site-url.com/saml |

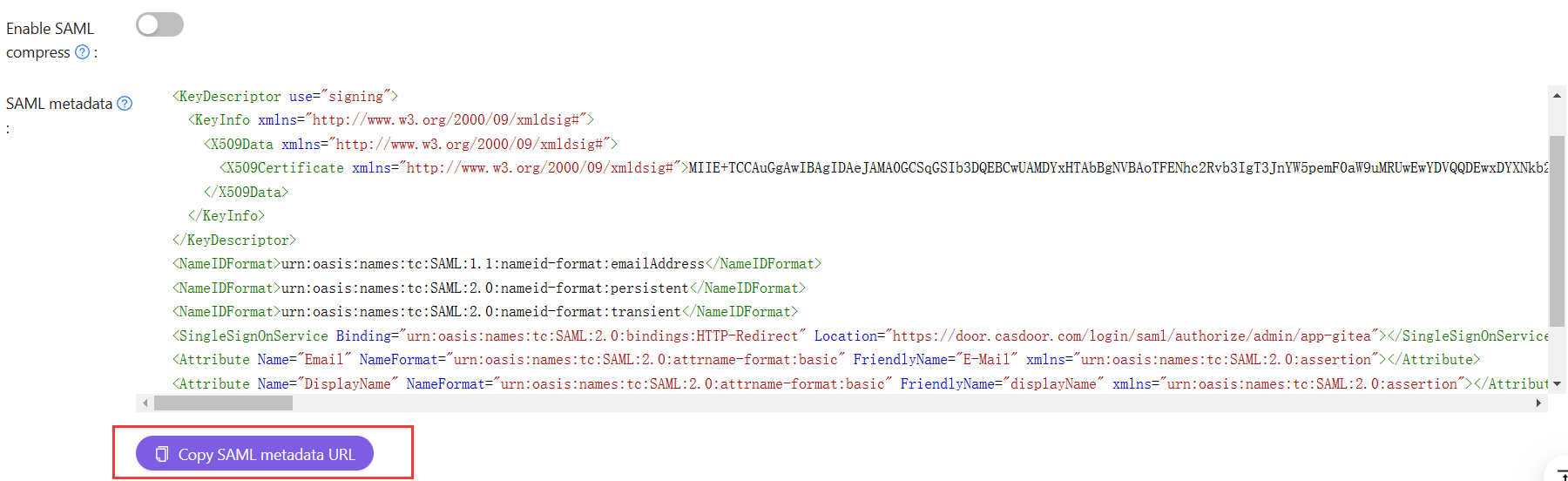

XML 메타데이터 파일 다운로드

메타데이터의 URL을 복사하고 브라우저에서 파일을 다운로드할 수 있습니다.

Appgate에 SAML IdP 추가

AppGate SDP 콘솔에서:

시스템 > 신원 제공자를 선택합니다.

새로운 Identity Provider를 생성합니다.

유형 SAML을 선택합니다.

아래 표의 세부 사항에 따라 신원 제공자를 구성하기 시작합니다.

| 관리자 인증 | |

|---|---|

| 이름 | 고유한 이름을 입력하십시오, 예를 들어 "Casdoor SAML Admin". |

| 싱글 사인온 URL | 아래 참조 |

| 발행자 | 아래 참조 |

| 청중 | Casdoor 애플리케이션에서 리디렉션 URL을 입력하세요 |

| 공개 인증서 | 아래 참조 |

XML 메타데이터 파일을 업로드하여 Single Sign-On, Issuer, 그리고 Public Certificate 필드를 자동 완성합니다.

파일 선택을 클릭하고 이전에 다운로드한 메타데이터 파일을 선택하십시오 - 이렇게 하면 관련 필드가 자동으로 완성됩니다.

속성 매핑

Name을 username에 매핑합니다. 완성된 양식은 다음과 같아야 합니다:

통합 테스트

AppGate SDP 컨트롤러 콘솔에서:

관리 UI에서 로그아웃합니다.

다음 정보를 사용하여 로그인:

Identity Provider - 드롭다운 목록에서 Azure IdP를 선택합니다.

브라우저로 로그인을 클릭하여 인증자에 연결합니다.

다음과 같은 메시지가 표시될 수 있습니다: "관리 권한이 없습니다" - 이는 테스트 사용자 자격 증명이 신원 제공자에 의해 성공적으로 인증되었음을 확인합니다.

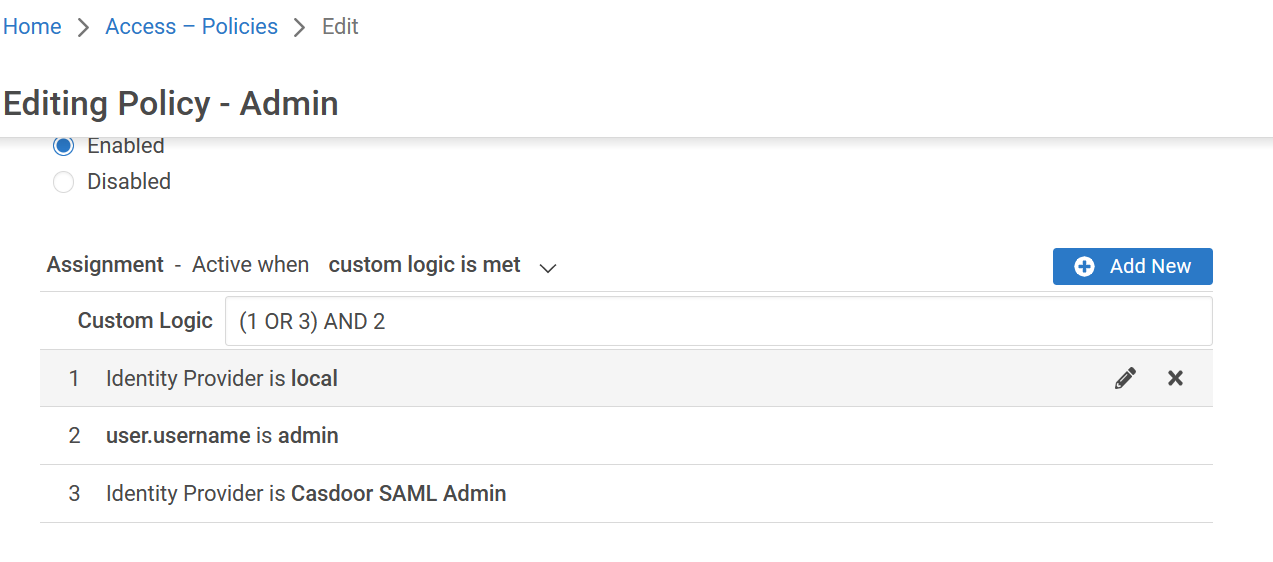

접근 정책

관리자가 SAML IdP를 사용하여 Appgate에 로그인할 수 있도록 액세스 정책을 수정해야 합니다. Builtin Administrator Policy를 입력합니다.

완성된 양식은 다음과 같아야 합니다: