AWS Client VPN

Casdoor en tant que fournisseur d'identité SAML dans AWS Client VPN

Ce guide vous montrera comment configurer Casdoor et AWS Client VPN pour ajouter Casdoor en tant que fournisseur d'identité SAML dans AWS Client VPN.

Prérequis

Pour compléter cette configuration, vous aurez besoin de :

Un compte AWS avec des droits administratifs pour accéder aux paramètres de configuration du fournisseur de services.

Un Amazon VPC avec une instance EC2

- Configurer le VPC

- Lancer une instance EC2

- Dans le groupe de sécurité de l'instance, autoriser le trafic ICMP provenant de la plage CIDR du VPC - cela est nécessaire pour les tests.

Un certificat privé importé dans AWS Certificate Manager (ACM)

Un système Windows ou Mac exécutant le dernier logiciel AWS Client VPN.

Configurer l'application SAML

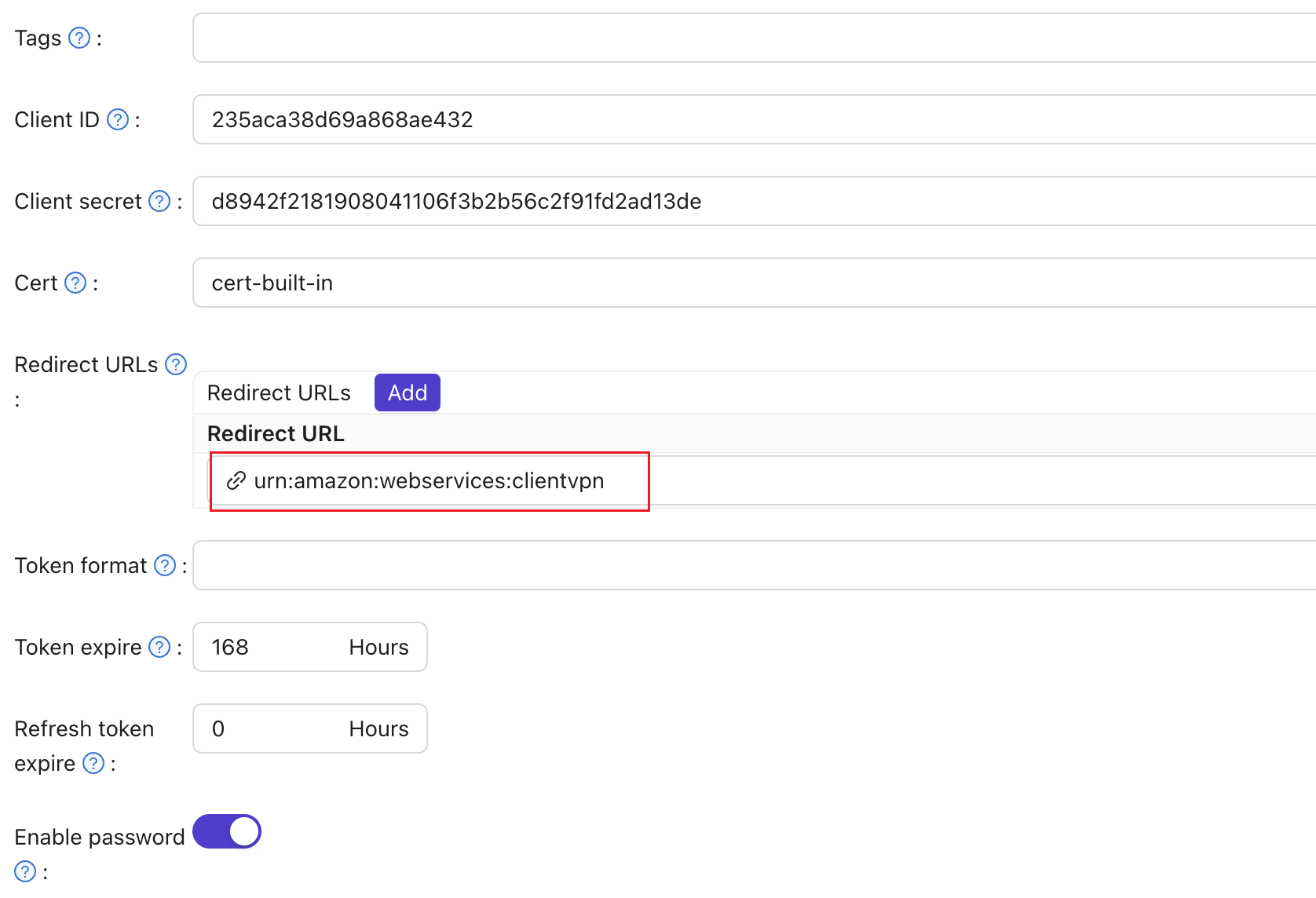

- Dans l'application Casdoor, définissez l'

URL de redirectionsururn:amazon:webservices:clientvpn.

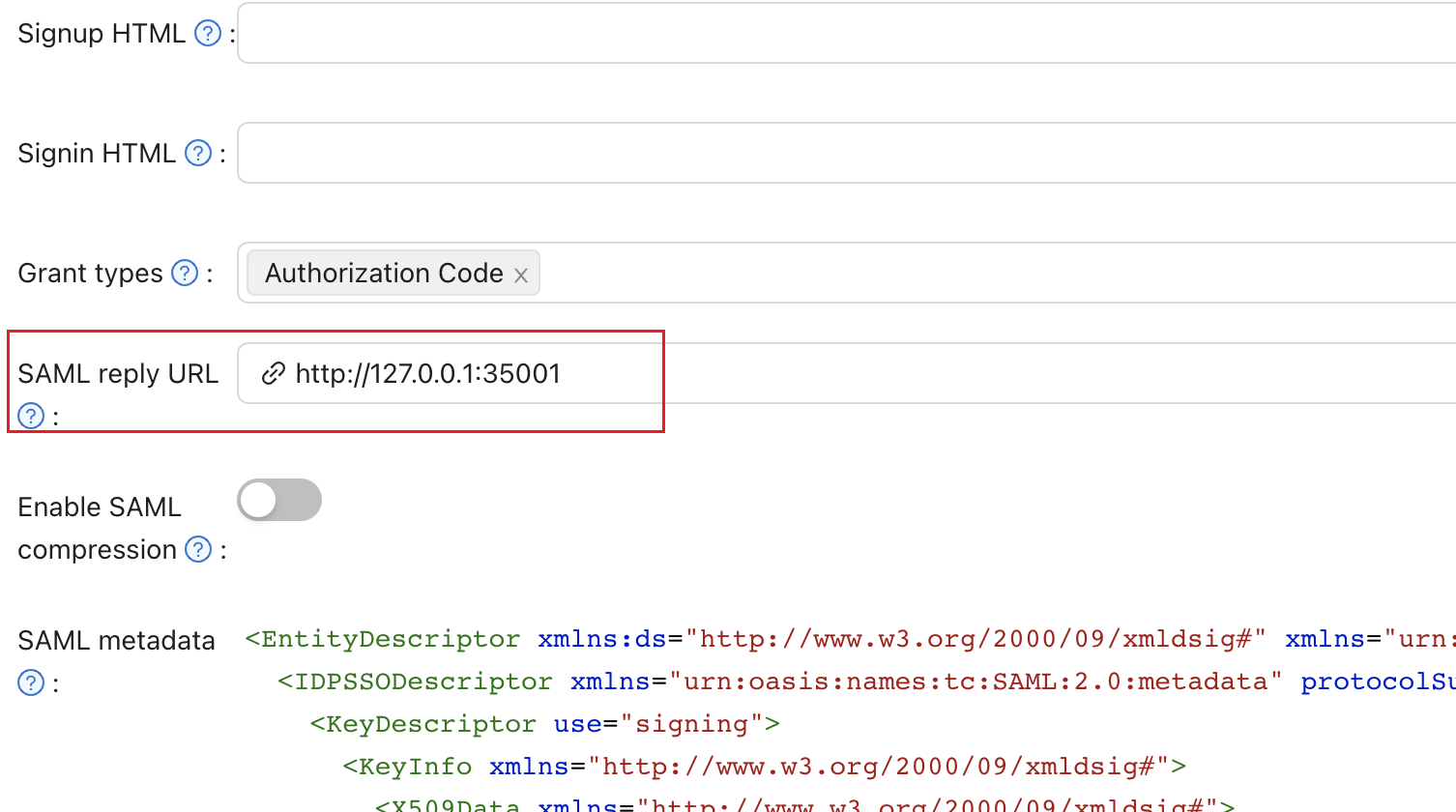

- Définissez l'

URL de réponse SAMLsurhttp://127.0.0.1:35001.

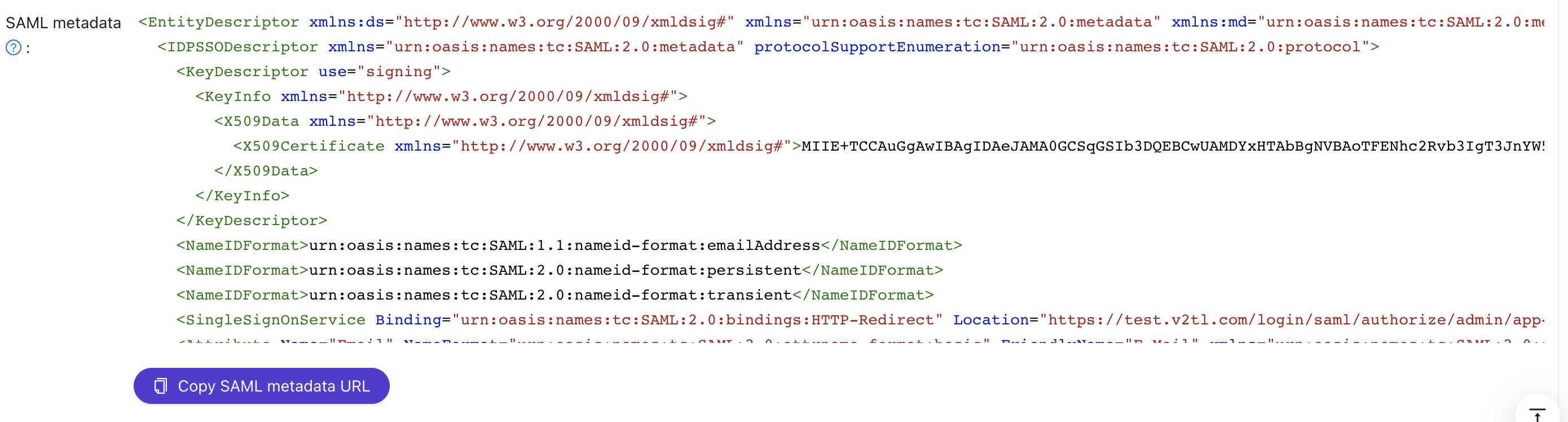

- Enregistrez le contenu dans les

métadonnées SAMLsous forme de fichier XML.

Configurer AWS

Configurer Casdoor en tant que fournisseur d'identité AWS

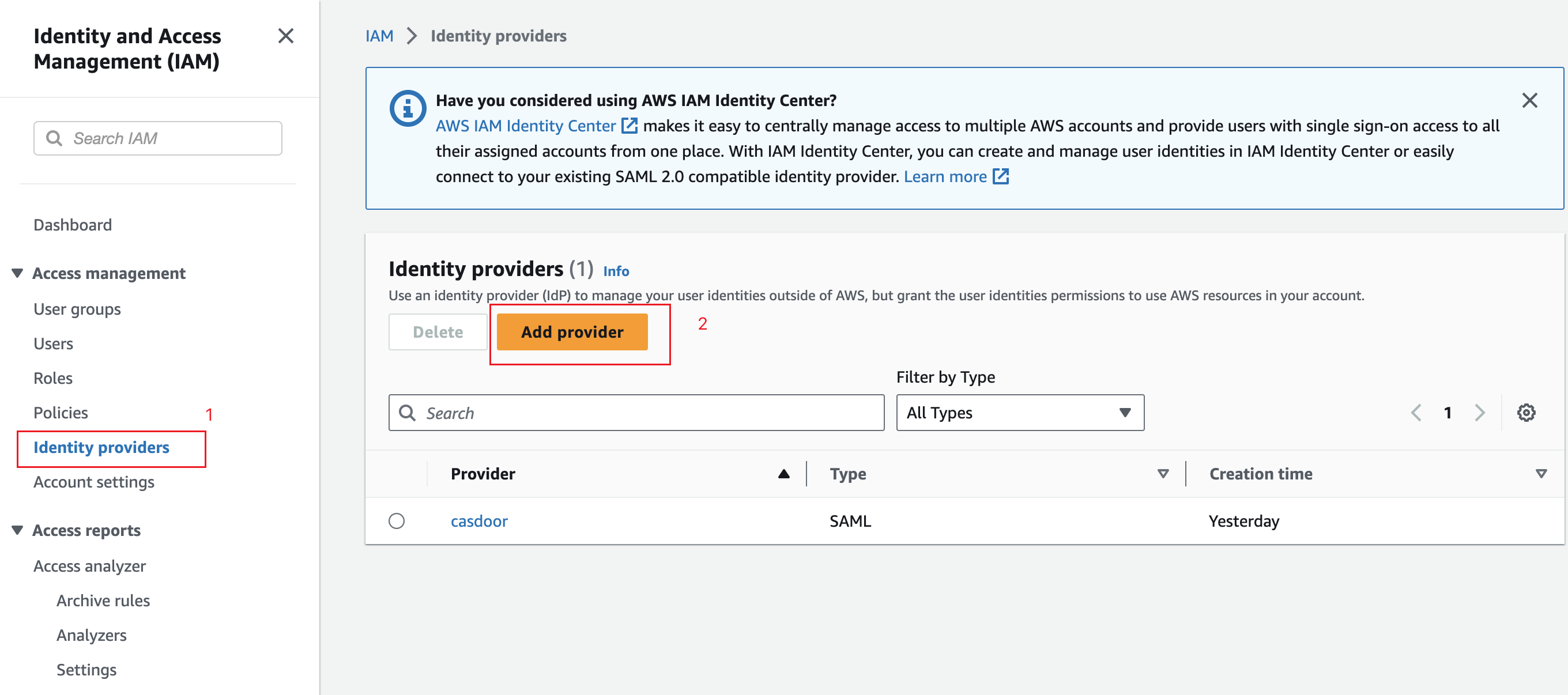

Ouvrez la console IAM et sélectionnez Fournisseurs d'identité dans la barre de navigation.

Cliquez sur Créer un fournisseur.

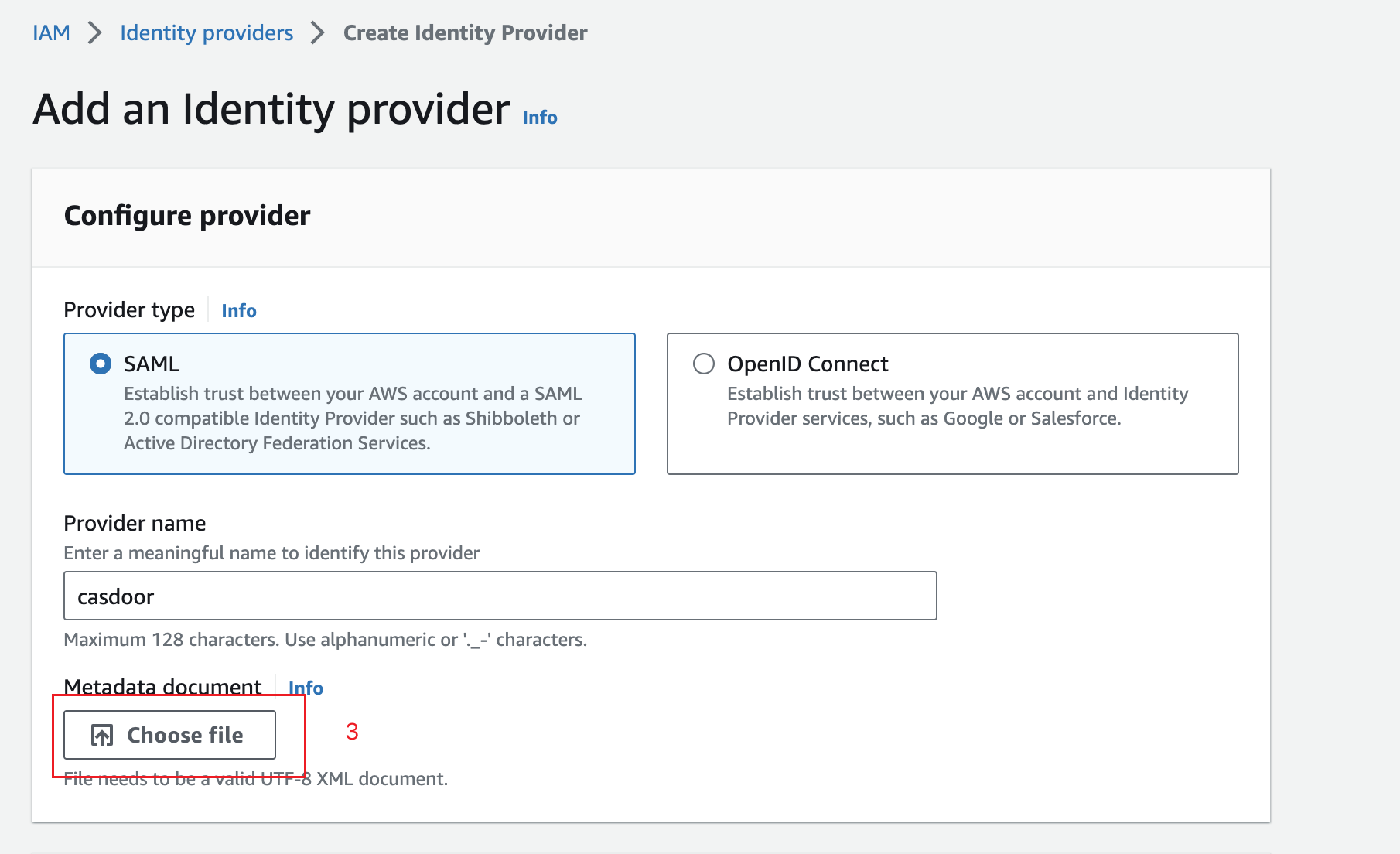

Spécifiez SAML pour le type de fournisseur, ajoutez un nom unique pour ce fournisseur et téléchargez le document de métadonnées - le même fichier que vous avez enregistré depuis l'application Casdoor dans la section précédente.

Cliquez sur Étape suivante. Sur l'écran suivant, cliquez sur Créer.

Créer un point de terminaison VPN client AWS

Ouvrez la console Amazon VPC dans une région AWS de votre choix.

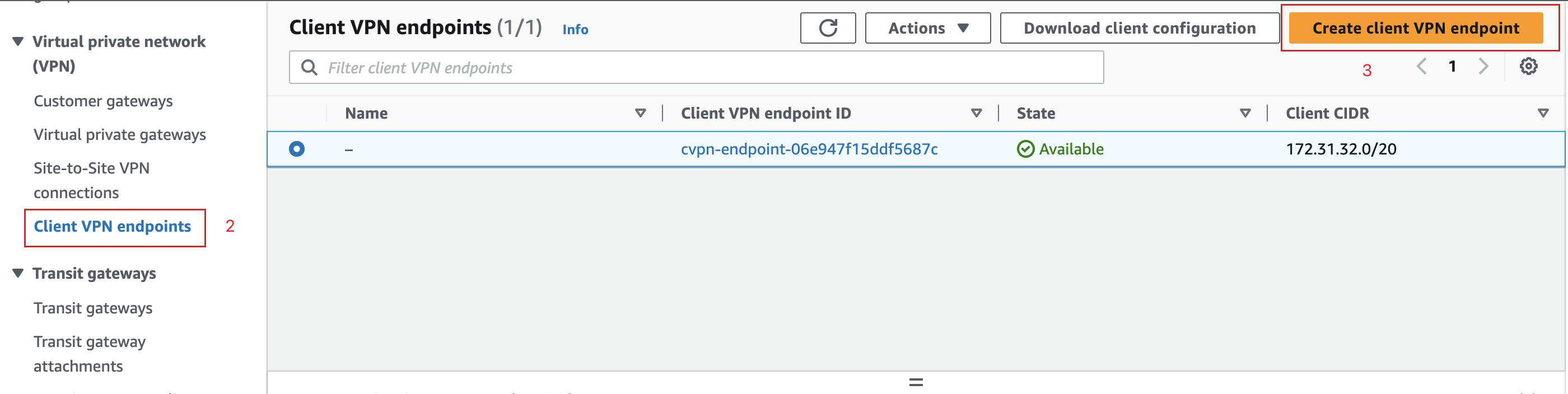

Dans la navigation de gauche, sélectionnez Points de terminaison VPN client sous Réseau privé virtuel (VPN).

Cliquez sur Créer un point de terminaison VPN client.

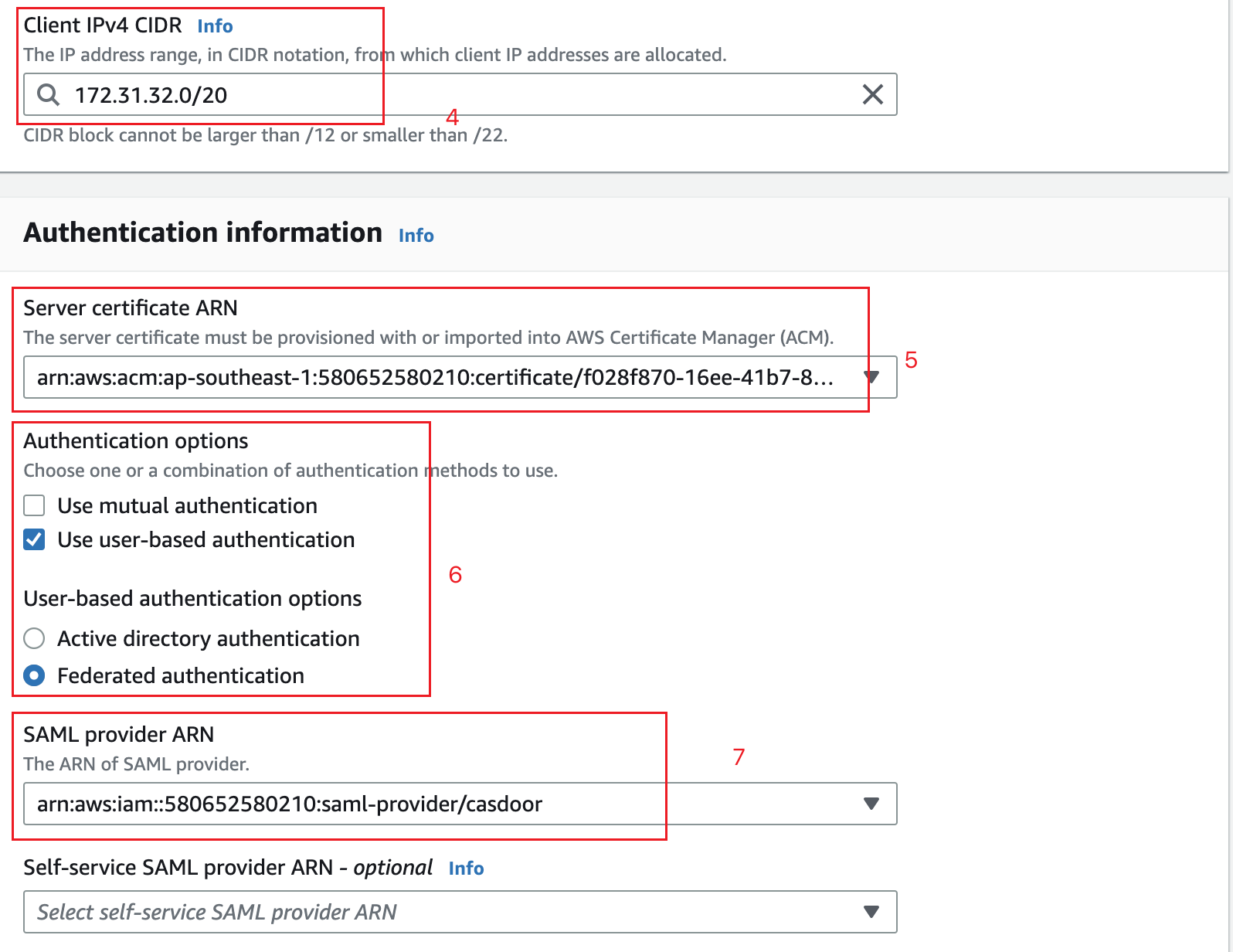

Entrez la plage d'adresses IP pour vos utilisateurs distants dans le champ CIDR IPv4 client pour allouer une plage d'adresses IP.

Pour ARN du certificat serveur, sélectionnez le certificat que vous avez créé.

Pour les options d'authentification, sélectionnez Utiliser l'authentification basée sur l'utilisateur, puis Authentification fédérée.

Pour ARN du fournisseur SAML, sélectionnez le fournisseur d'identité que vous avez créé.

Cliquez sur Créer un point de terminaison VPN client.

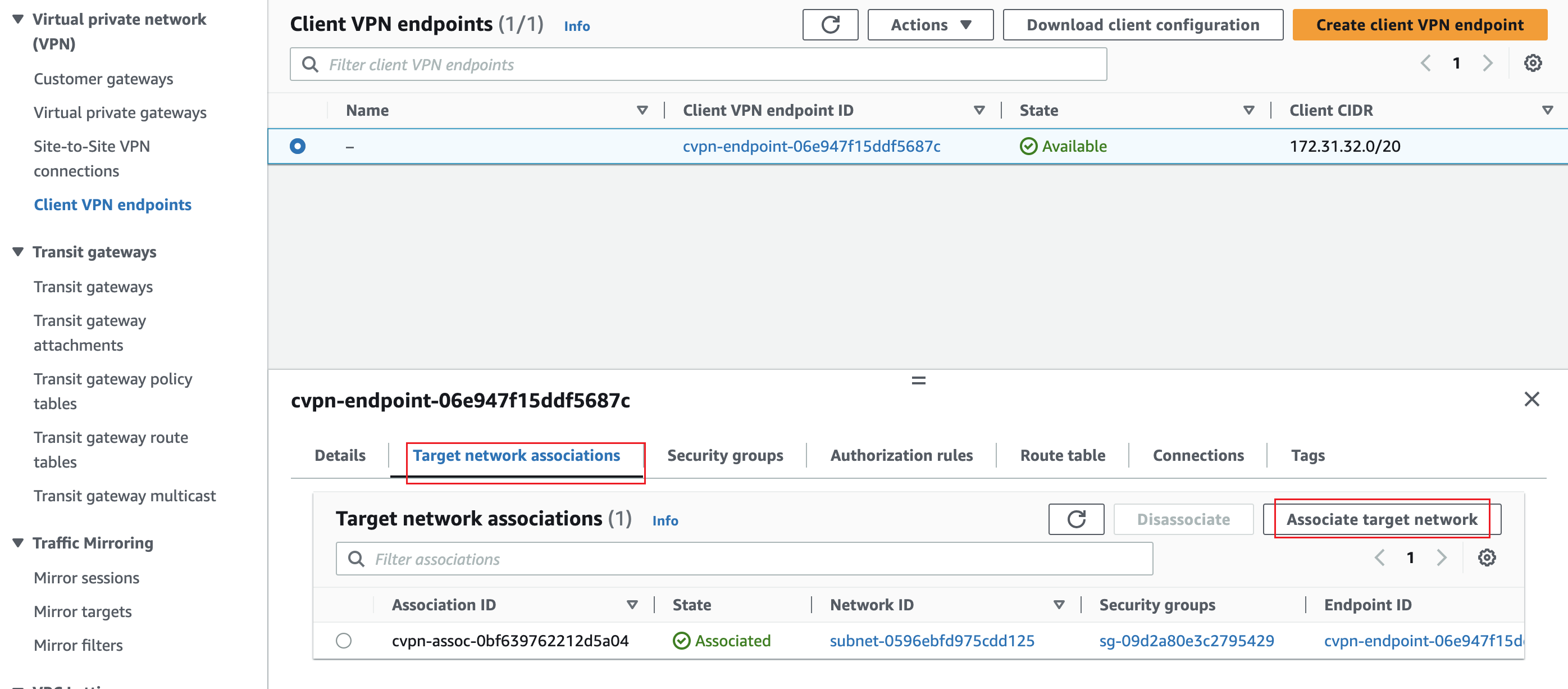

Associer un VPN client à un VPC cible

Sélectionnez Associations de réseau cible dans les options VPN client, puis cliquez sur Associer le réseau cible.

Dans le menu déroulant, sélectionnez le VPC cible et le sous-réseau que vous souhaitez associer à votre point de terminaison.

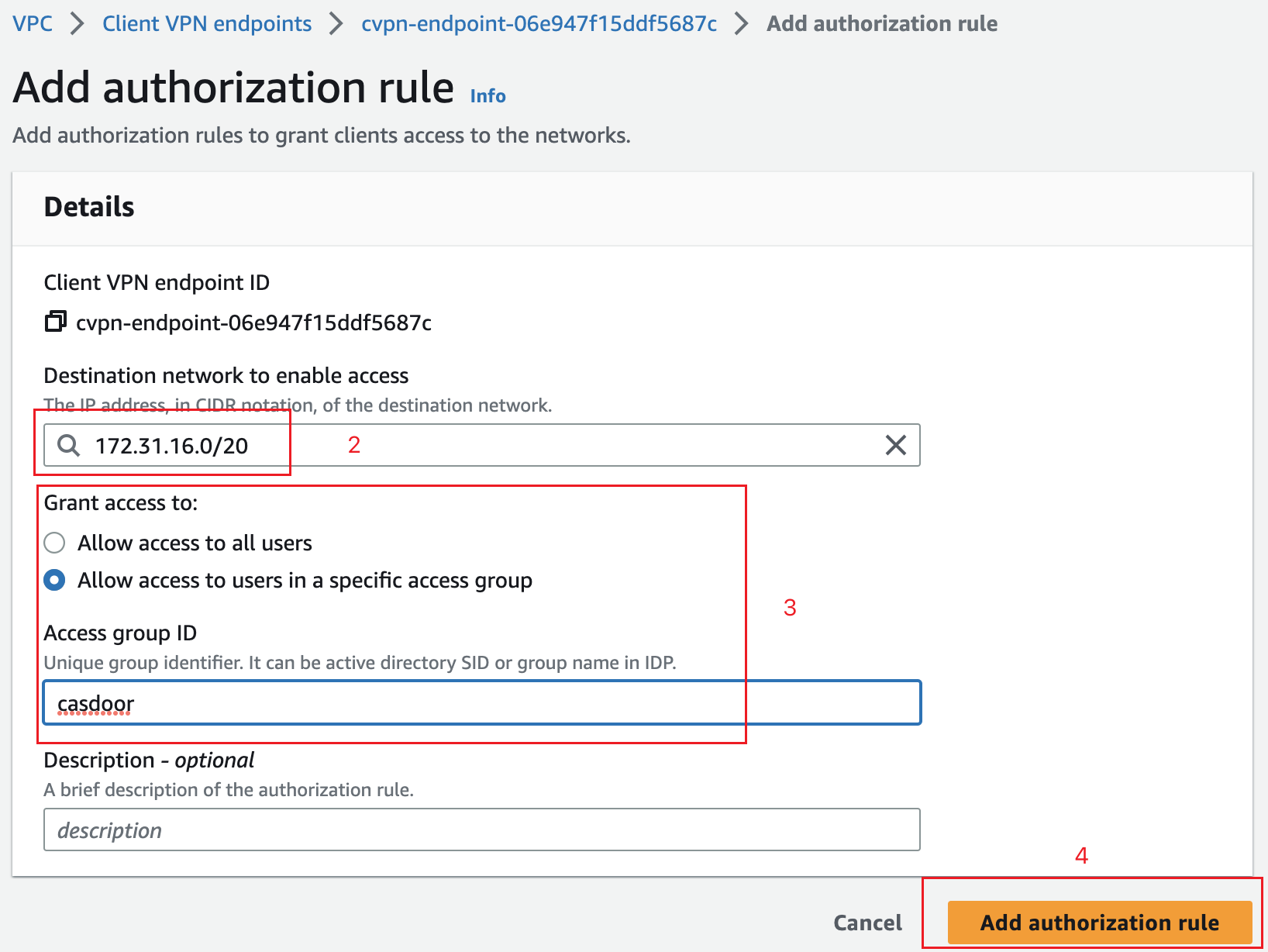

Configurer l'autorisation spécifique au groupe SAML

Choisissez l'onglet Règles d'autorisation dans vos options VPN client et cliquez sur Ajouter une règle d'autorisation.

Pour le réseau de destination à activer, spécifiez l'adresse IP de votre instance EC2 créée dans les prérequis. Par exemple,

172.31.16.0/20.Sous Accorder l'accès à, sélectionnez Autoriser l'accès aux utilisateurs dans un groupe d'accès spécifique. Par exemple,

casdoor.Fournissez une description facultative et cliquez sur Ajouter une règle d'autorisation.

Se connecter au VPN client

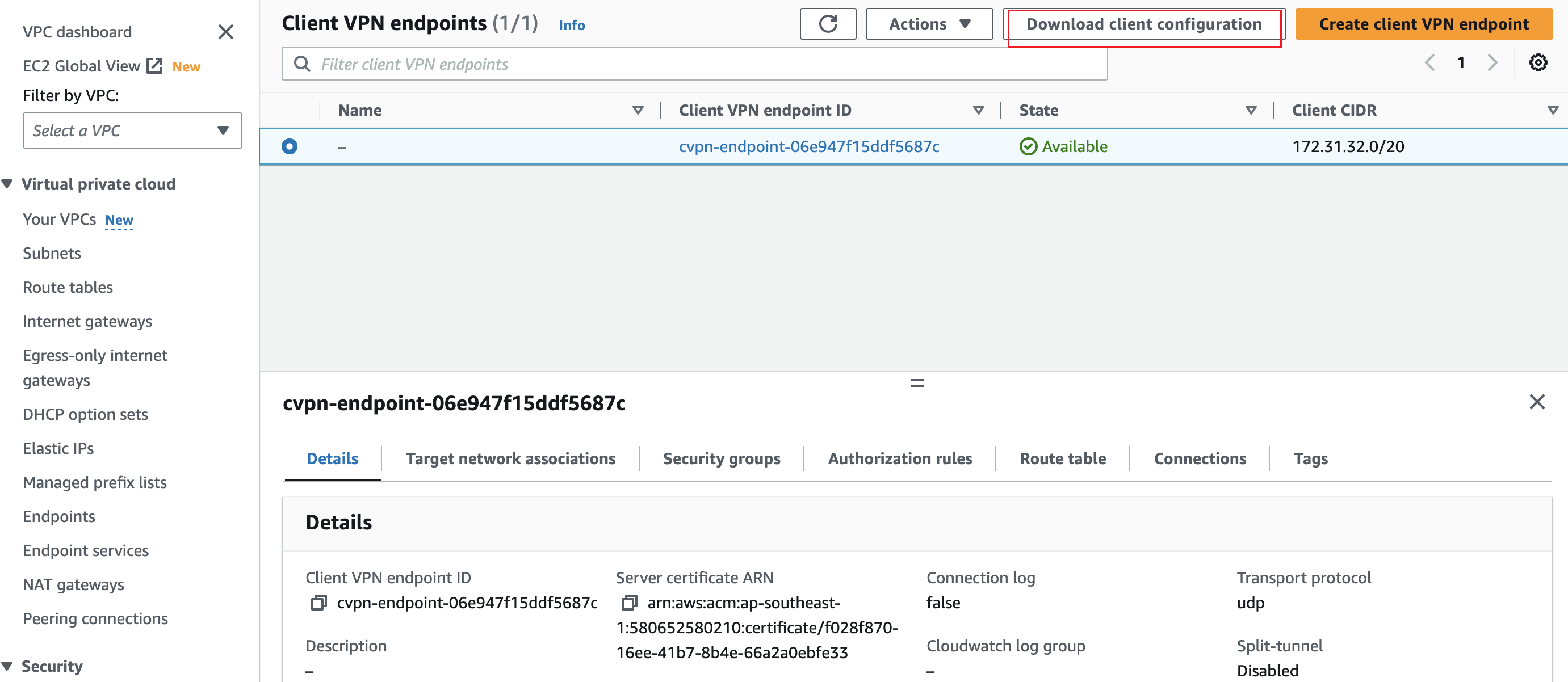

Sélectionnez le point de terminaison VPN client que vous venez de créer. Il devrait maintenant être dans l'état Disponible.

Cliquez sur Télécharger la configuration client pour télécharger le profil de configuration sur votre bureau.

Ouvrez l'application de bureau AWS Client VPN sur votre machine.

Dans le menu supérieur, sélectionnez Fichier et Gérer les profils.

Cliquez sur Ajouter un profil et indiquez le fichier récemment téléchargé.

Vous devriez maintenant voir le profil dans la liste sur le logiciel AWS Client VPN. Sélectionnez-le et cliquez sur Connecter.