AWS Client VPN

Casdoor als SAML IdP in AWS Client VPN

Dieser Leitfaden zeigt Ihnen, wie Sie Casdoor und AWS Client VPN konfigurieren, um Casdoor als SAML IdP in AWS Client VPN hinzuzufügen.

Voraussetzungen

Um diese Einrichtung abzuschließen, benötigen Sie:

Ein AWS-Konto mit administrativen Rechten, um auf die Konfigurationseinstellungen des Dienstanbieters zugreifen zu können.

Ein Amazon VPC mit einer EC2-Instanz

- Das VPC einrichten

- Eine EC2-Instanz starten

- In der Sicherheitsgruppe der Instanz erlauben Sie ICMP-Datenverkehr aus dem VPC CIDR-Bereich - dies ist für Tests erforderlich.

Ein privates Zertifikat, das in den AWS Certificate Manager (ACM) importiert wurde

Ein Windows- oder Mac-System mit der neuesten AWS Client VPN Software.

SAML-Anwendung konfigurieren

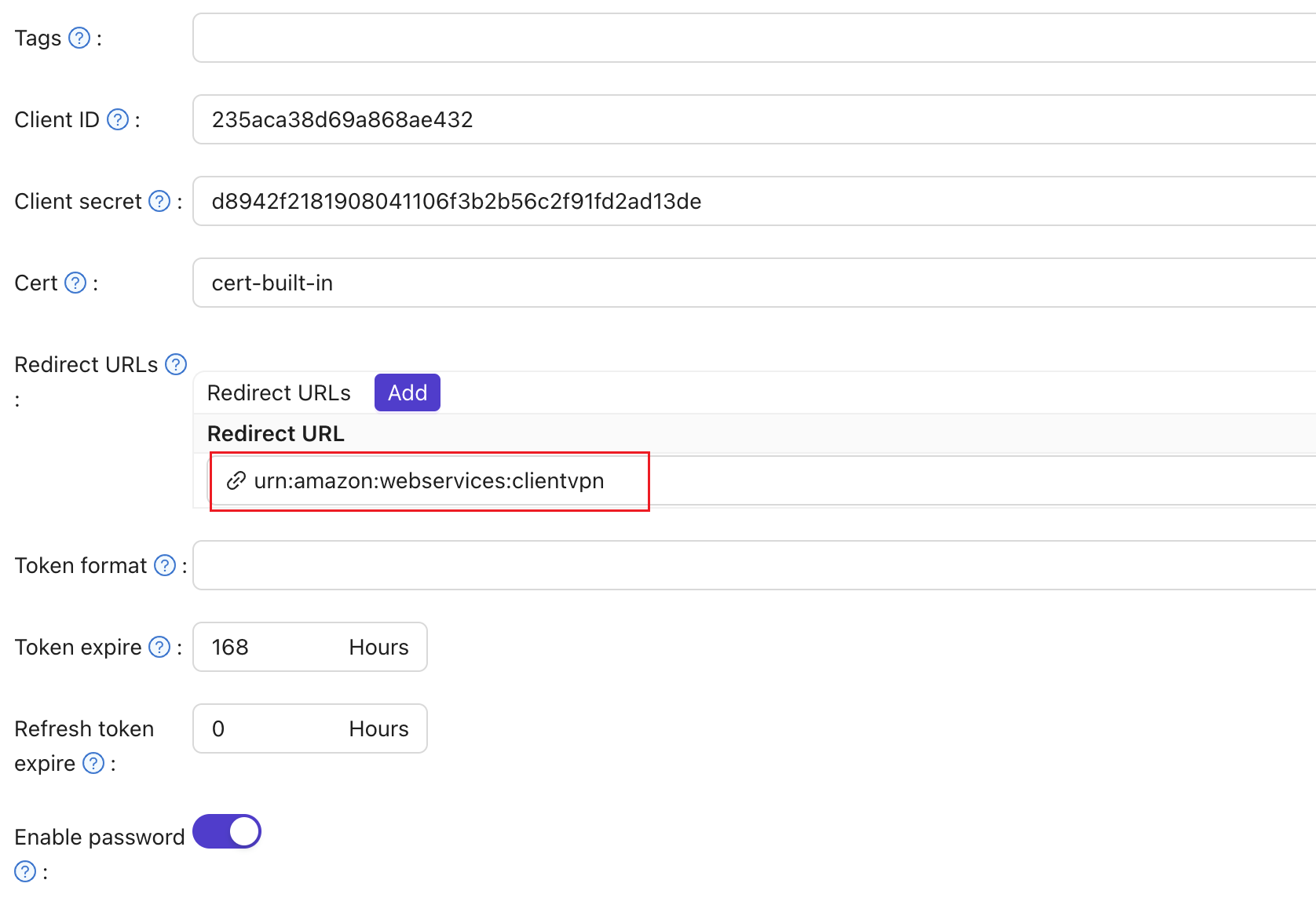

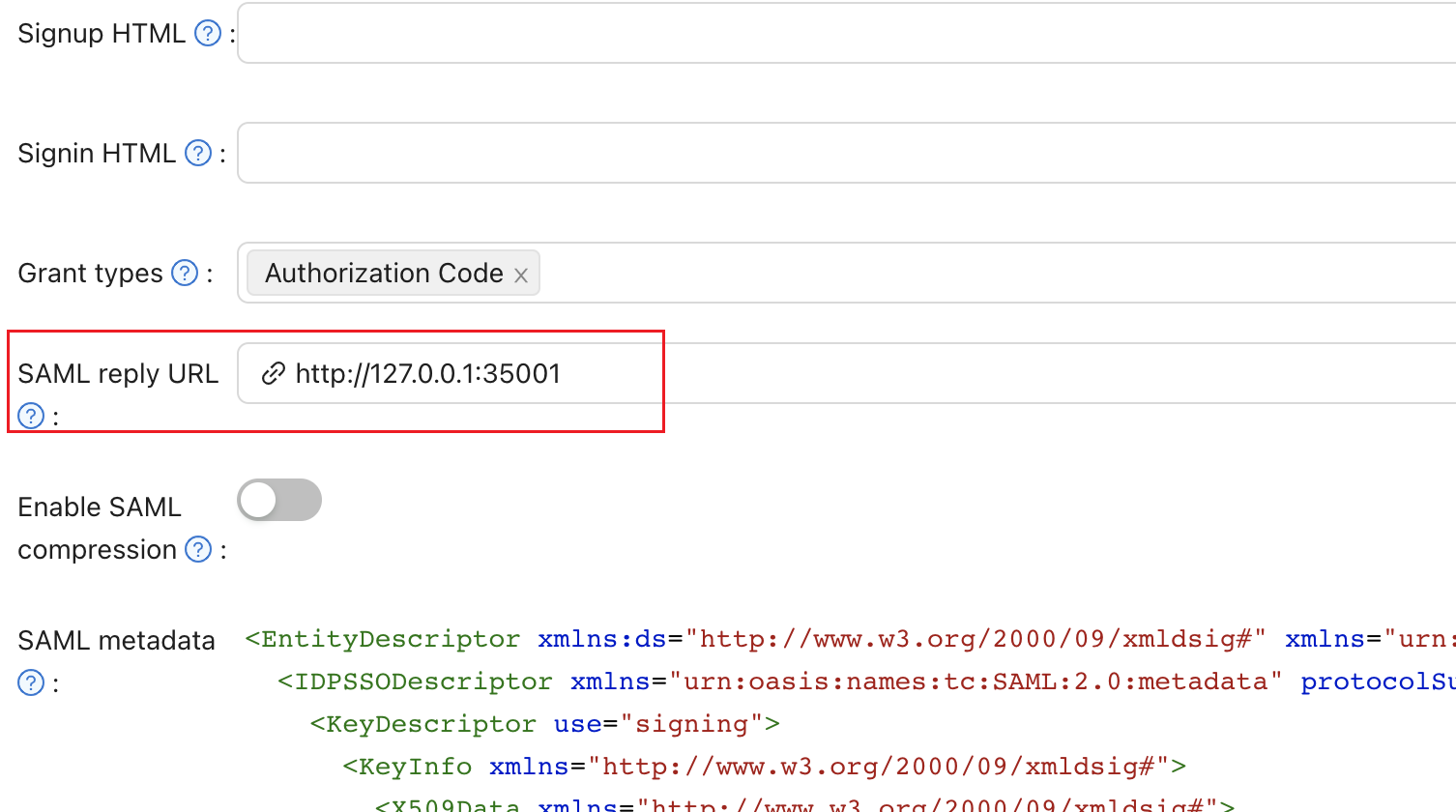

- In der Casdoor-Anwendung setzen Sie die

Redirect URLaufurn:amazon:webservices:clientvpn.

- Setzen Sie die

SAML reply URLaufhttp://127.0.0.1:35001.

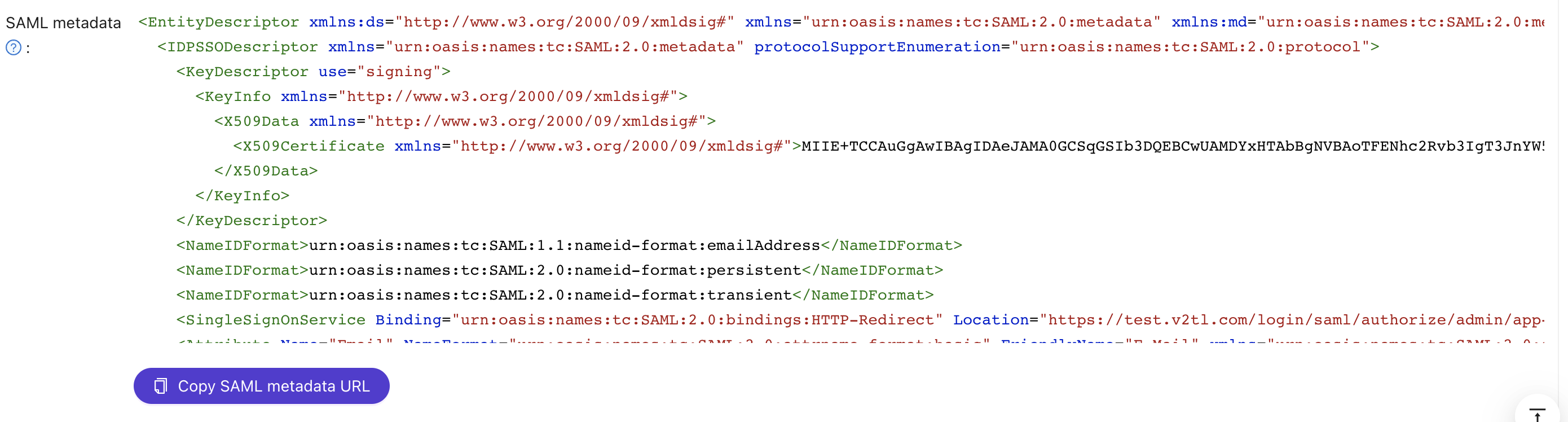

- Speichern Sie den Inhalt im

SAML-Metadatenals XML-Datei.

AWS konfigurieren

Casdoor als AWS Identity Provider konfigurieren

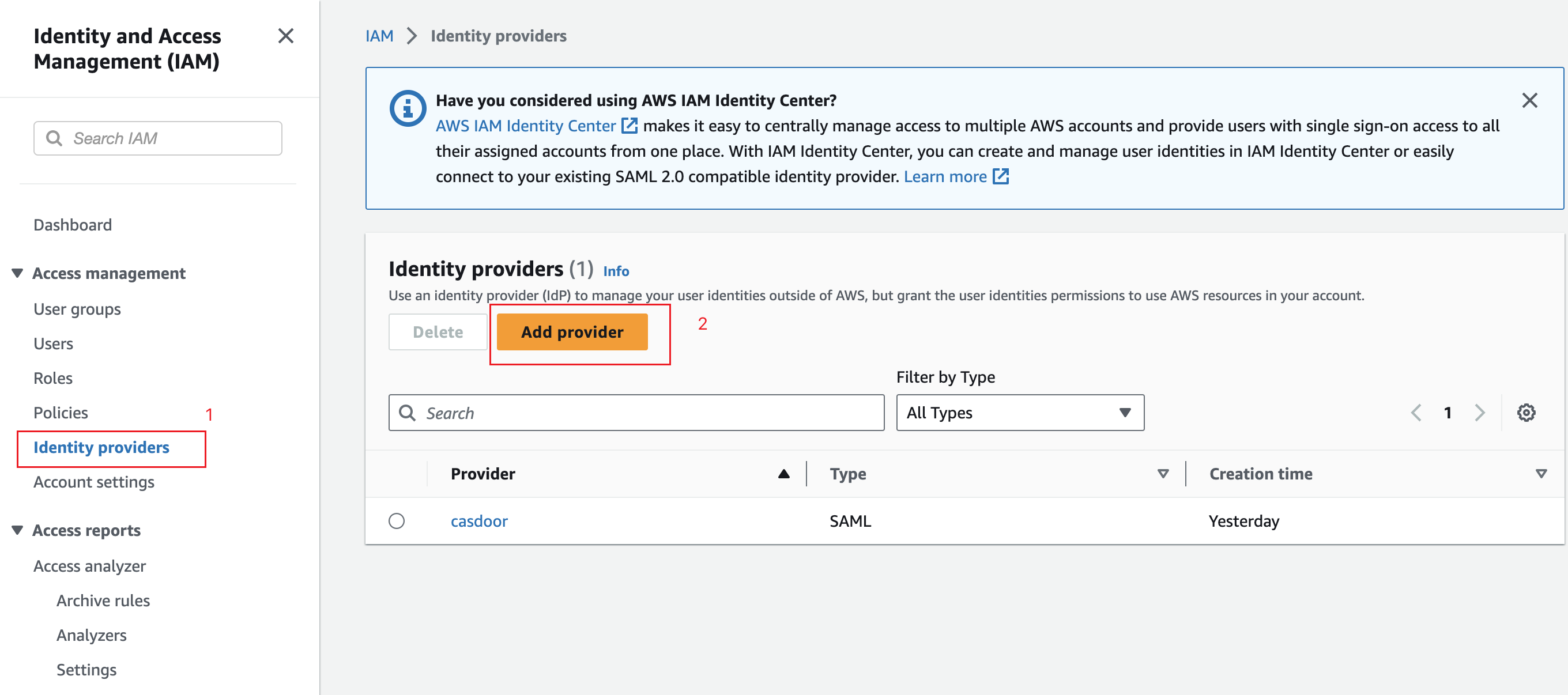

Öffnen Sie die IAM-Konsole und wählen Sie Identitätsanbieter aus der Navigationsleiste.

Klicken Sie auf Anbieter erstellen.

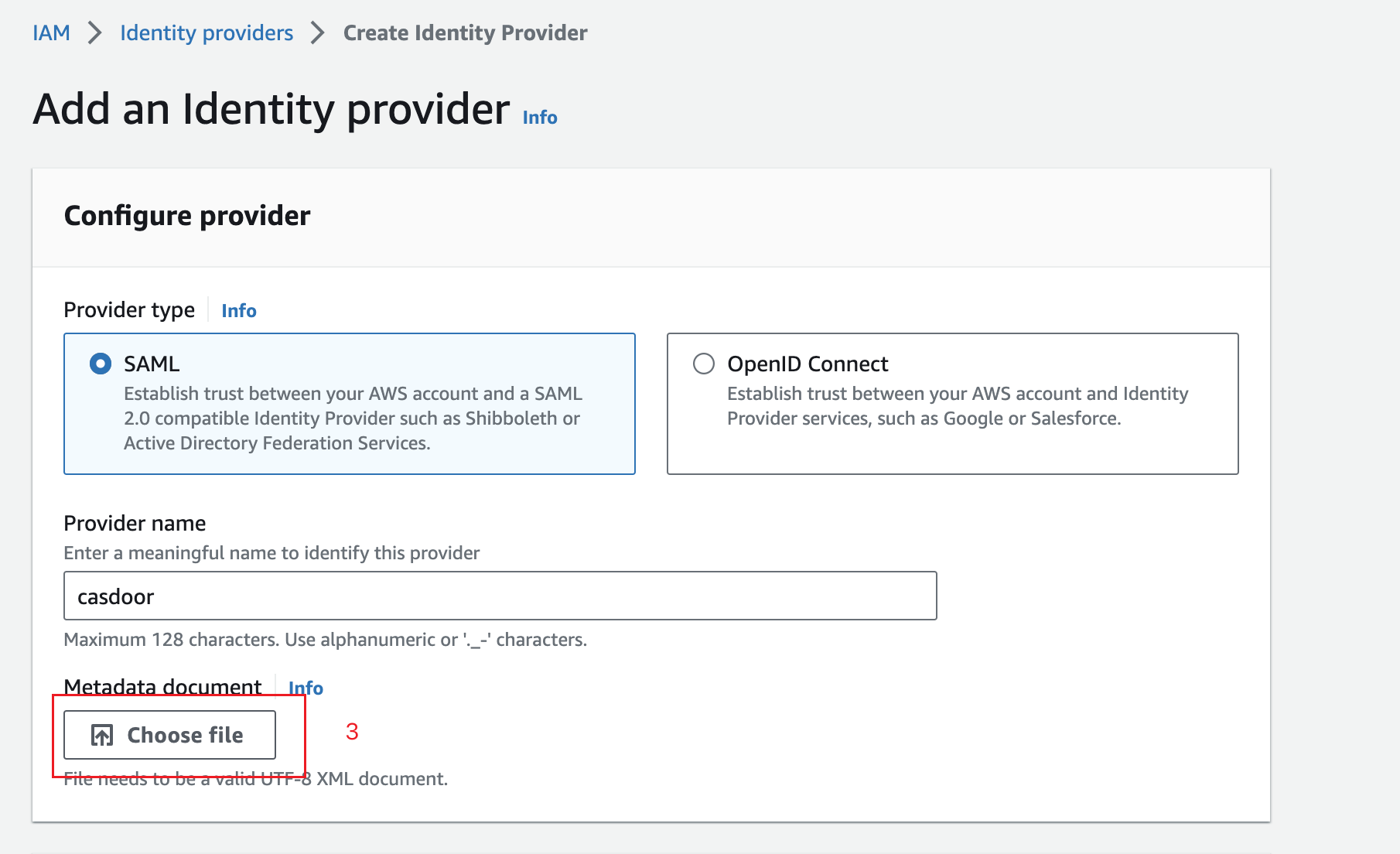

Geben Sie SAML für den Anbietertyp an, fügen Sie einen eindeutigen Namen für diesen Anbieter hinzu und laden Sie das Metadatendokument hoch - dieselbe Datei, die Sie von der Casdoor-Anwendung im vorherigen Abschnitt gespeichert haben.

Klicken Sie auf Nächster Schritt. Auf dem nächsten Bildschirm klicken Sie auf Erstellen.

Einen AWS Client VPN-Endpunkt erstellen

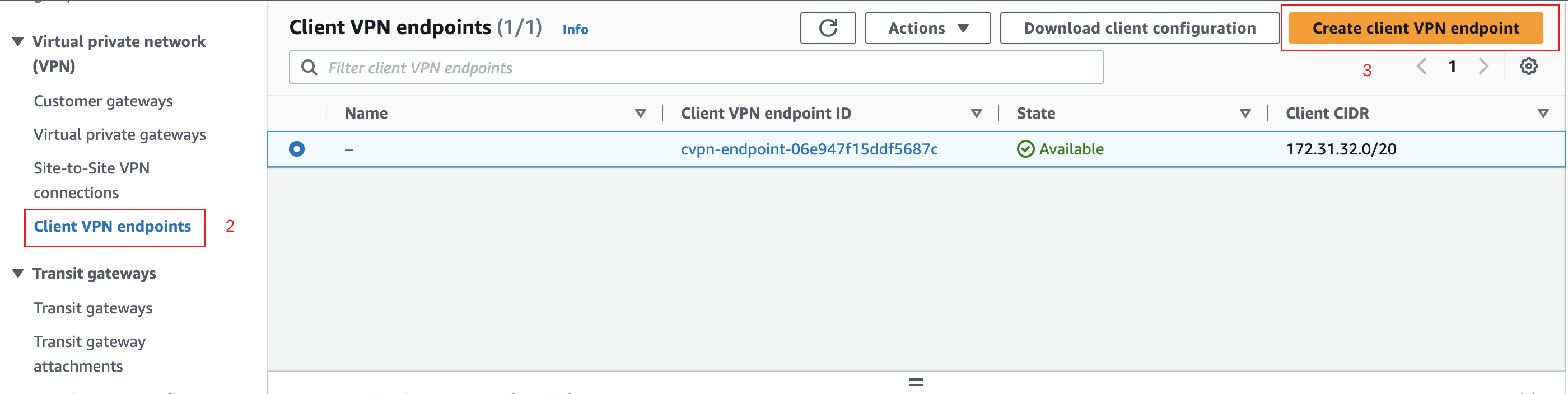

Öffnen Sie die Amazon VPC-Konsole in einer AWS-Region Ihrer Wahl.

Wählen Sie auf der linken Navigationsseite Client VPN-Endpunkte unter Virtual Private Network (VPN).

Klicken Sie auf Client VPN-Endpunkt erstellen.

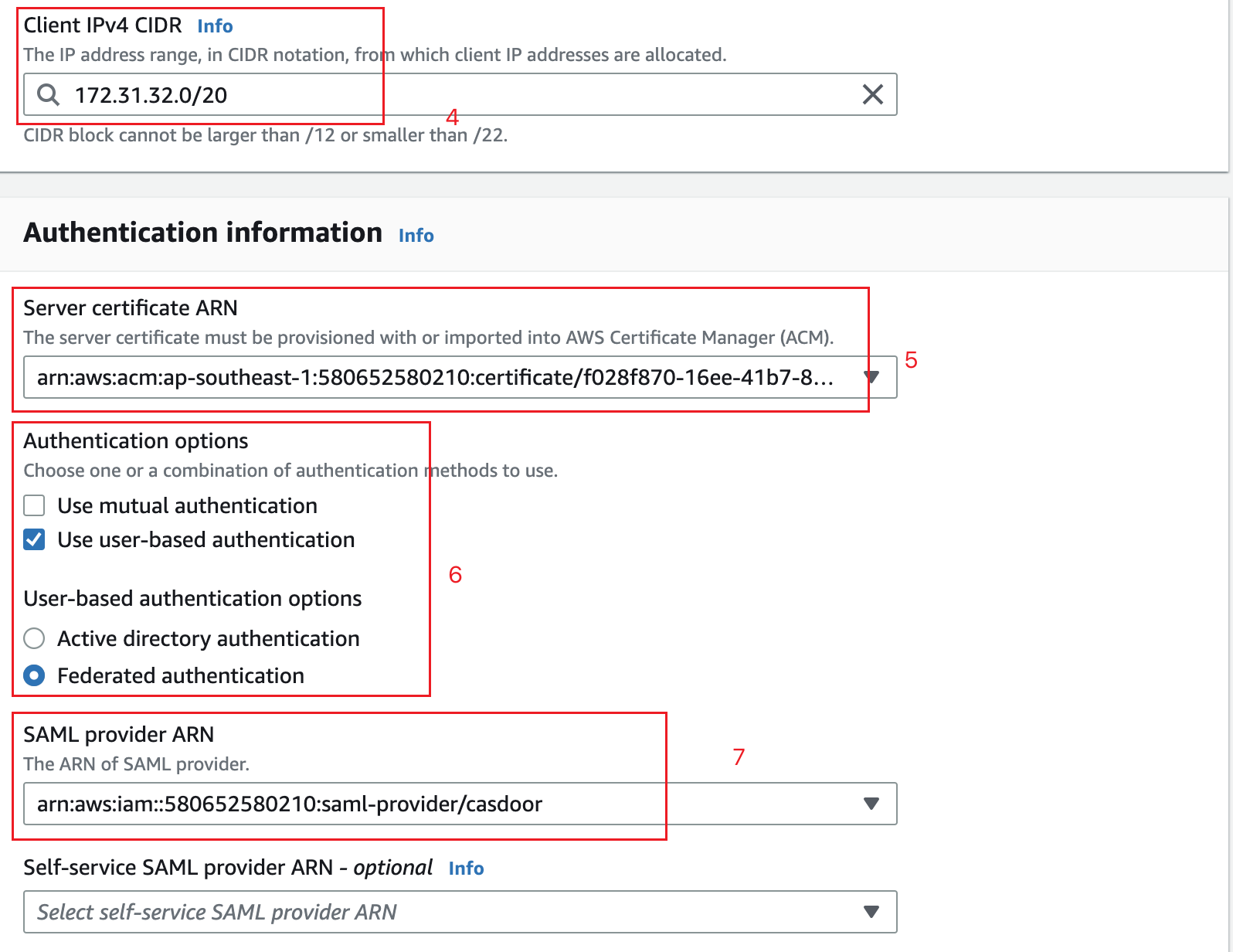

Geben Sie den IP-Bereich für Ihre Remote-Benutzer im Feld Client IPv4 CIDR ein, um einen IP-Bereich zuzuweisen.

Wählen Sie für Serverzertifikat ARN das von Ihnen erstellte Zertifikat.

Für Authentifizierungsoptionen wählen Sie Benutzerbasierte Authentifizierung verwenden, dann Verbundauthentifizierung.

Wählen Sie für SAML-Anbieter ARN den von Ihnen erstellten Identitätsanbieter.

Klicken Sie auf Client VPN-Endpunkt erstellen.

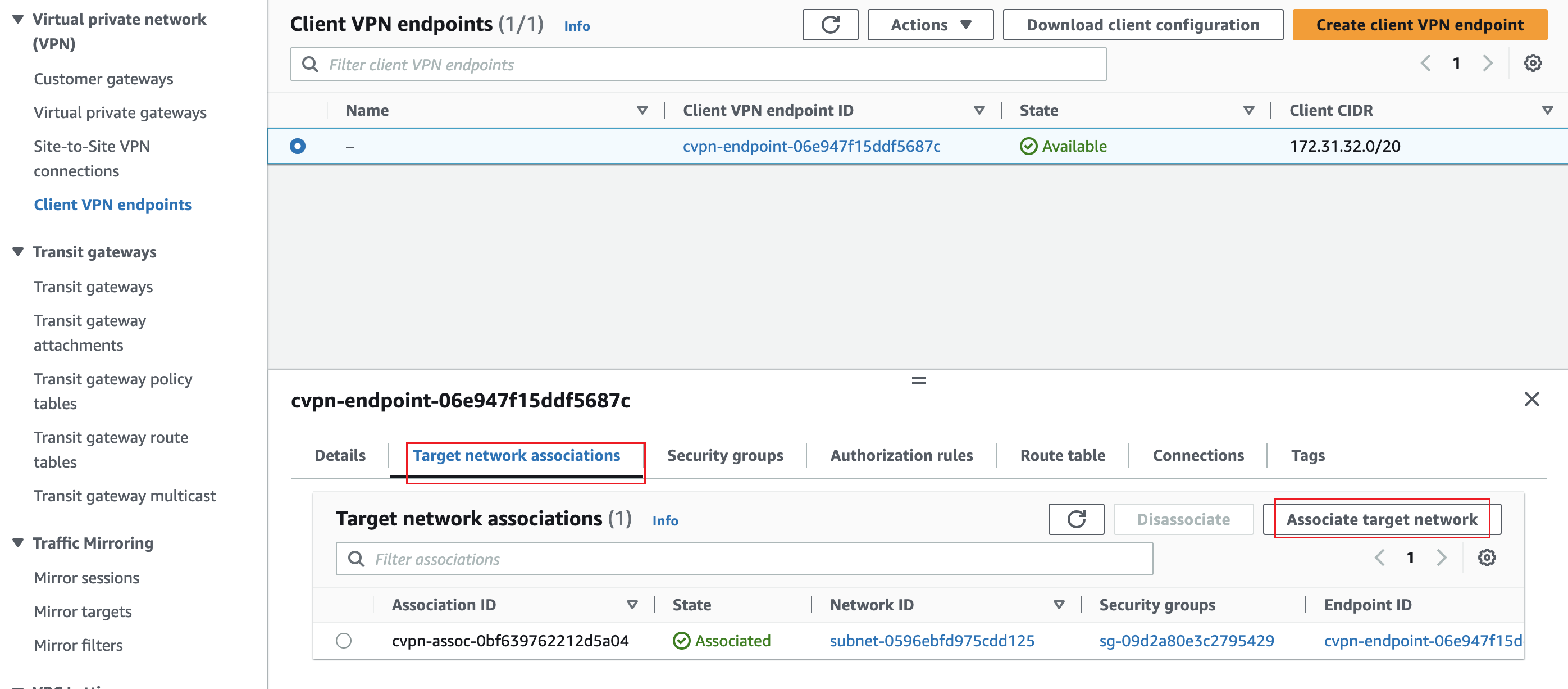

Ein Client VPN mit einem Ziel-VPC verknüpfen

Wählen Sie Zielnetzwerk-Verknüpfungen in den Client VPN-Optionen und klicken Sie dann auf Zielnetzwerk verknüpfen.

Wählen Sie aus dem Dropdown-Menü das Ziel-VPC und das Subnetz, mit dem Sie Ihren Endpunkt verknüpfen möchten.

SAML gruppen-spezifische Autorisierung konfigurieren

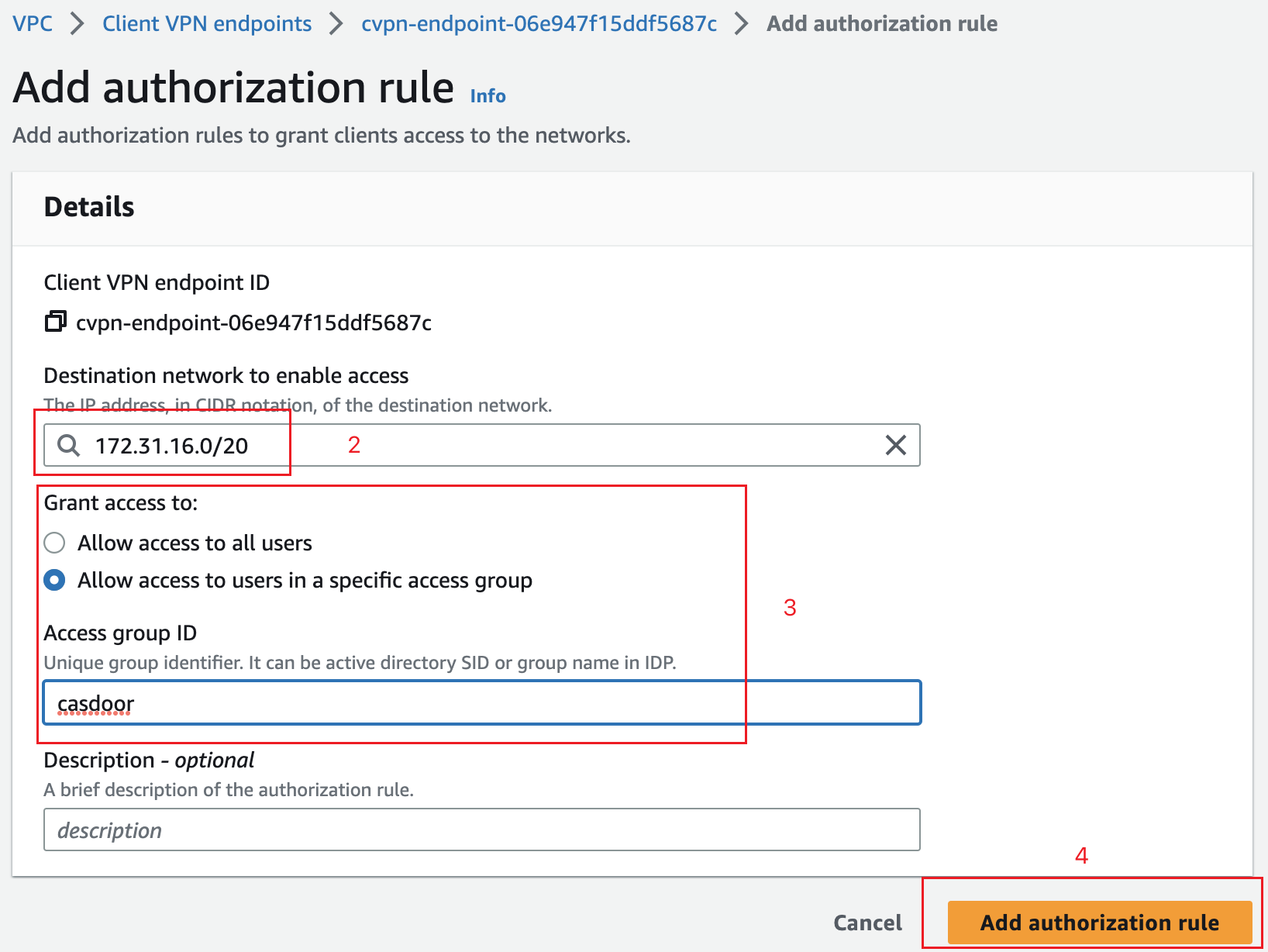

Wählen Sie die Registerkarte Autorisierungsregeln in Ihren Client VPN-Optionen und klicken Sie auf Autorisierungsregel hinzufügen.

Geben Sie für das zu aktivierende Zielnetzwerk die IP-Adresse Ihrer im Voraussetzungen erstellten EC2-Instanz an. Zum Beispiel

172.31.16.0/20.Wählen Sie unter Zugriff gewähren die Option Zugriff für Benutzer in einer bestimmten Zugriffsgruppe erlauben. Zum Beispiel

casdoor.Geben Sie eine optionale Beschreibung ein und klicken Sie auf Autorisierungsregel hinzufügen.

Mit Client VPN verbinden

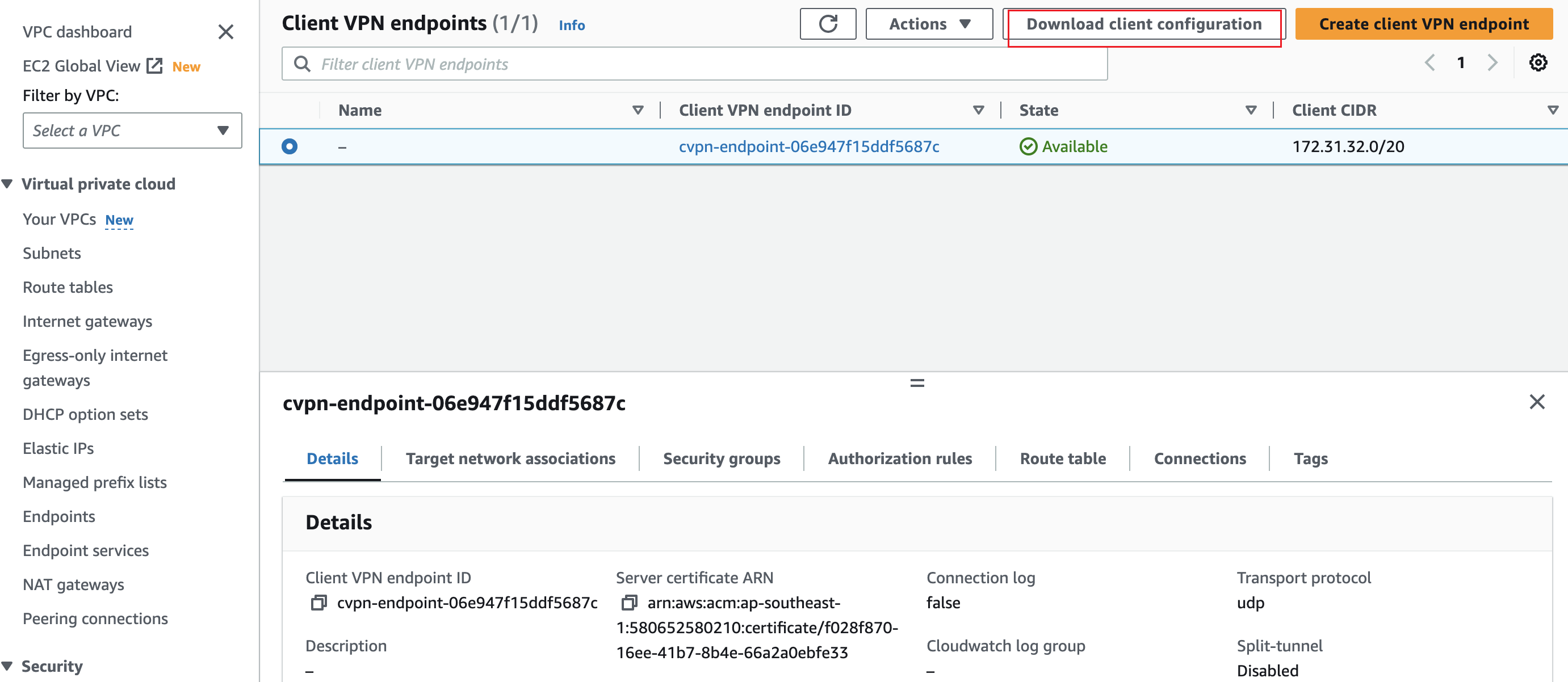

Wählen Sie den Client VPN-Endpunkt, den Sie gerade erstellt haben. Es sollte nun im verfügbaren Zustand sein.

Klicken Sie auf Client-Konfiguration herunterladen, um das Konfigurationsprofil auf Ihren Desktop herunterzuladen.

Öffnen Sie die AWS Client VPN Desktop-App auf Ihrem Gerät.

Im oberen Menü wählen Sie Datei und Profile verwalten.

Klicken Sie auf Profil hinzufügen und weisen Sie auf die kürzlich heruntergeladene Datei.

Sie sollten nun das Profil in der Liste der AWS Client VPN-Software sehen. Wählen Sie es aus und klicken Sie auf Verbinden.