AWS Client VPN

CasdoorをAWS Client VPNのSAML IdPとして

このガイドでは、CasdoorとAWS Client VPNを設定して、AWS Client VPNにCasdoorをSAML IdPとして追加する方法を示します。

前提条件

このセットアップを完了するためには、以下が必要です:

AWSアカウントとサービスプロバイダーの設定にアクセスするための管理権限。

Amazon VPCとEC2インスタンス

- VPCの設定

- EC2インスタンスを起動する

- インスタンスのセキュリティグループで、VPC CIDR範囲からのICMPトラフィックを許可します - これはテストに必要です。

AWS Certificate Manager (ACM)にインポートされたプライベート証明書

最新のAWS Client VPNソフトウェアを実行しているWindowsまたはMacシステム。

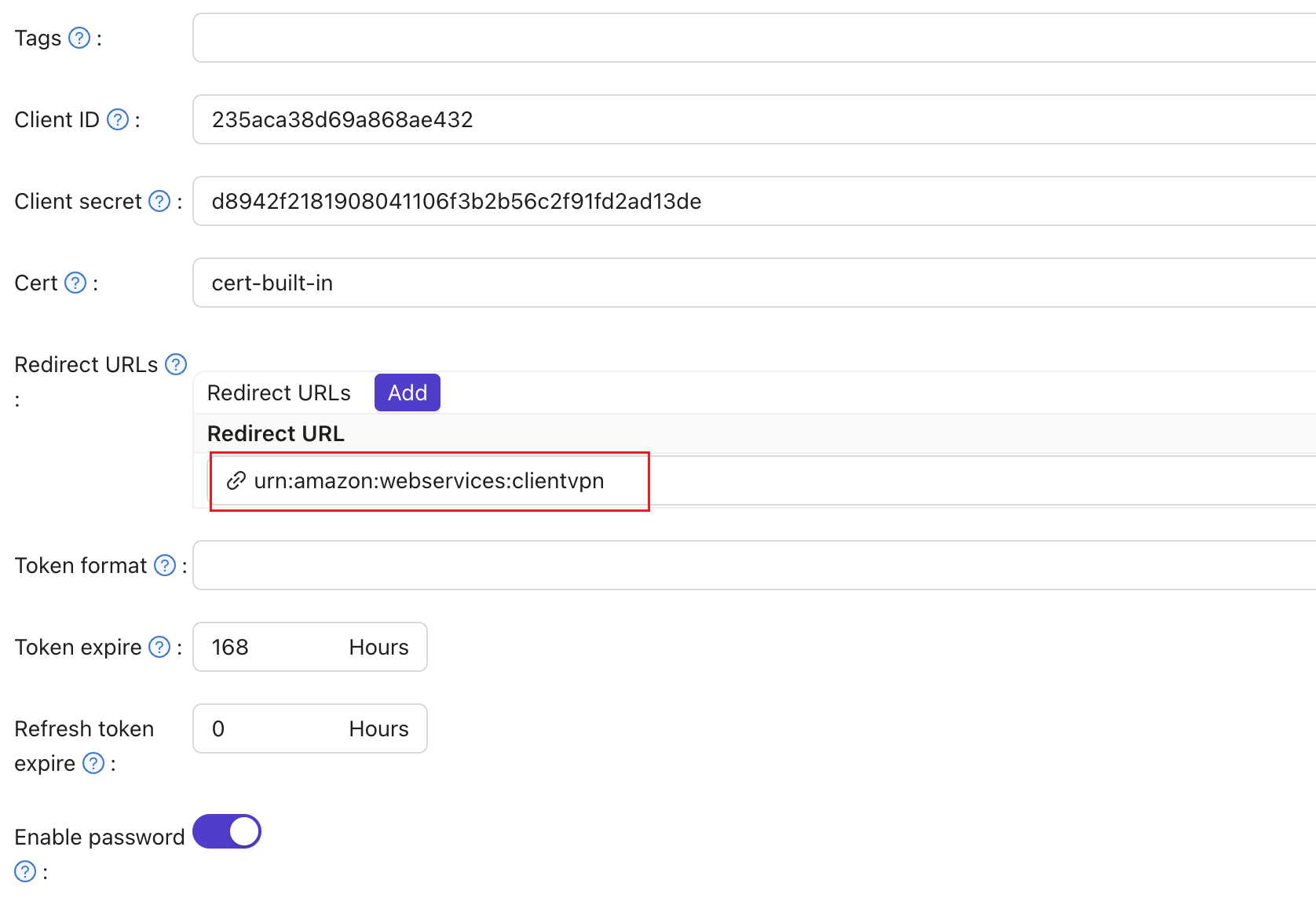

SAMLアプリケーションを設定する

- Casdoorアプリケーションで、

Redirect URLをurn:amazon:webservices:clientvpnに設定します。

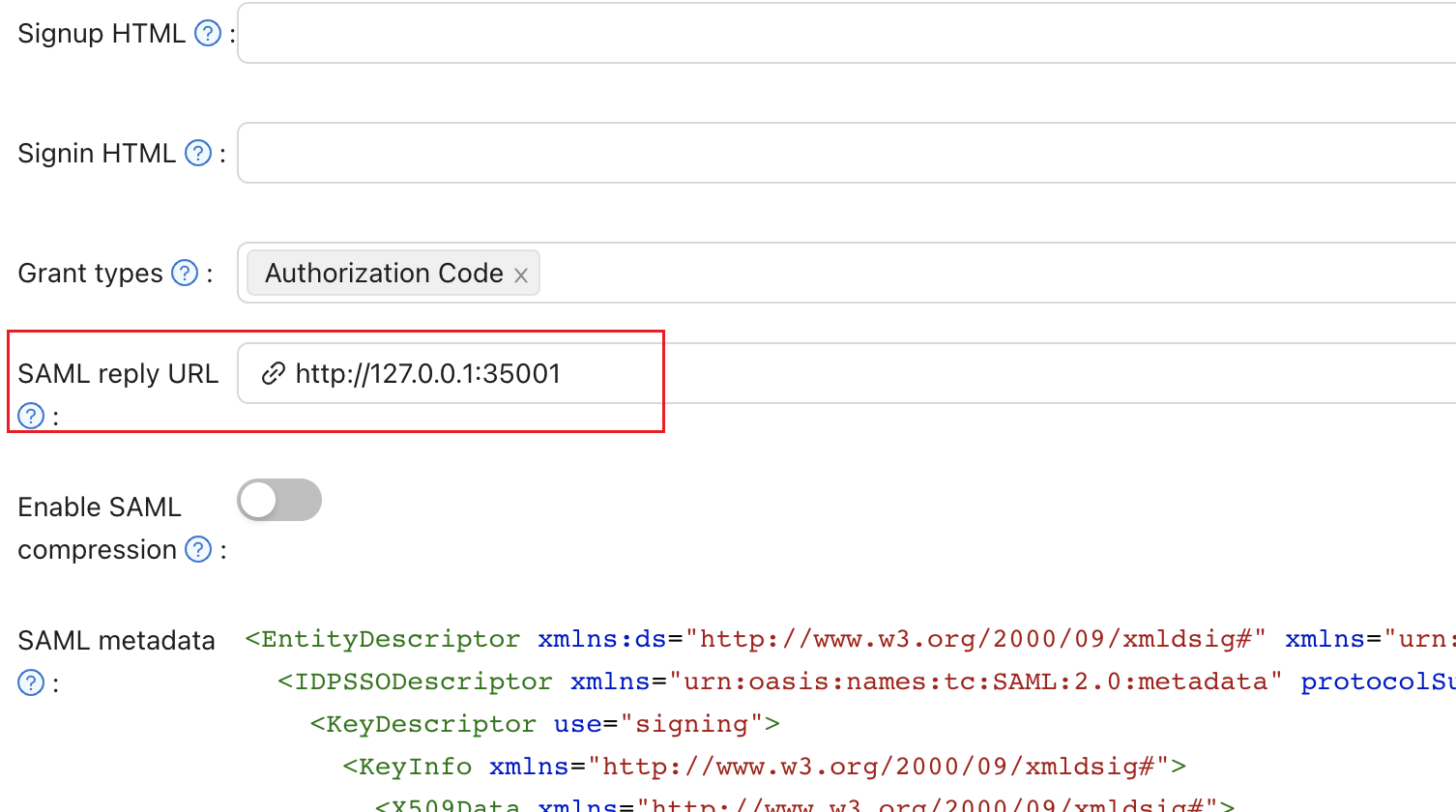

SAML reply URLをhttp://127.0.0.1:35001に設定します。

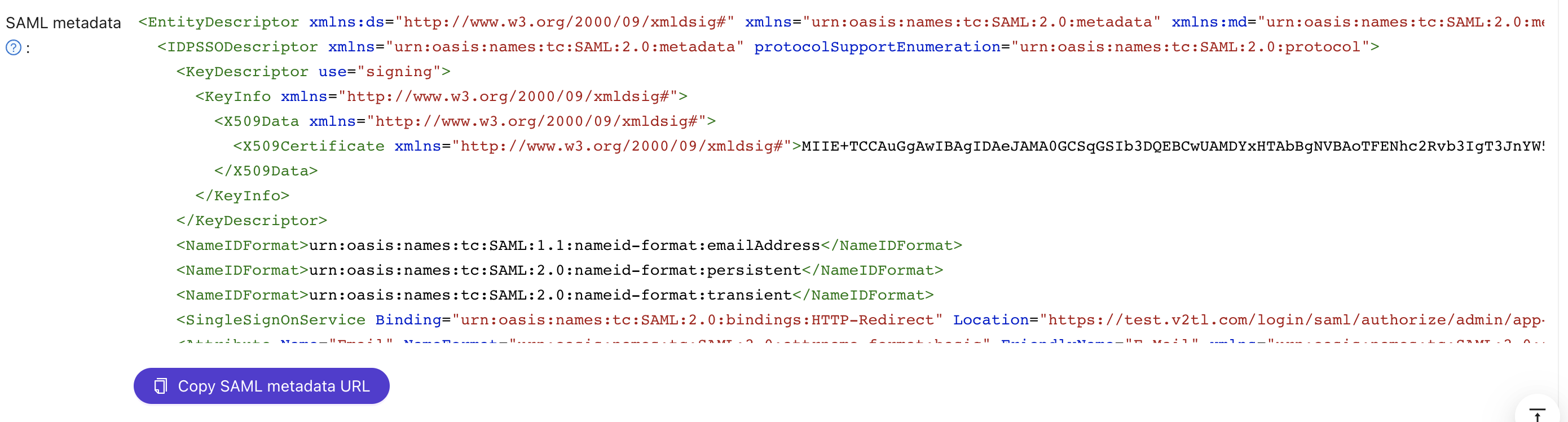

SAML metadataの内容をXMLファイルとして保存します。

AWSを設定する

CasdoorをAWSのアイデンティティプロバイダーとして設定する

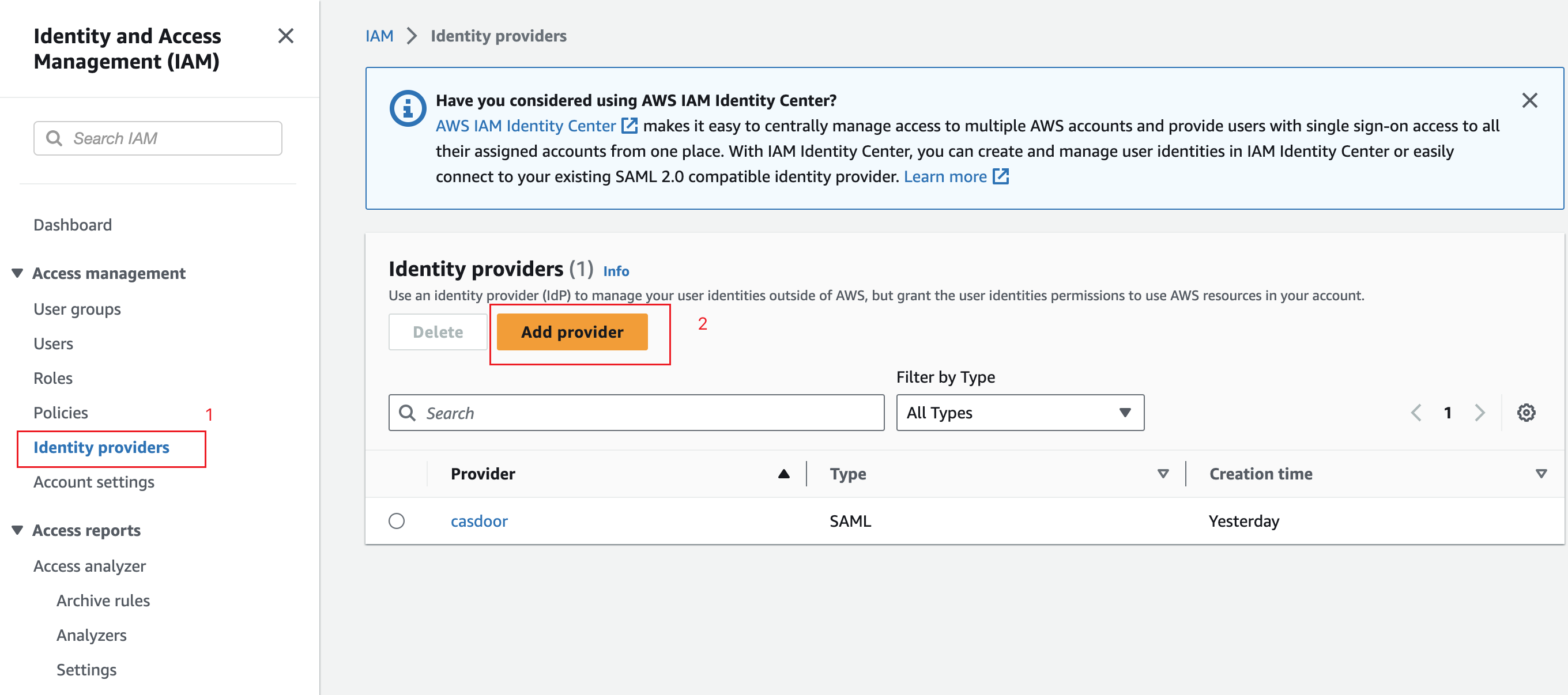

IAMコンソールを開き、ナビゲーションバーからアイデンティティプロバイダーを選択します。

プロバイダーを作成するをクリックします。

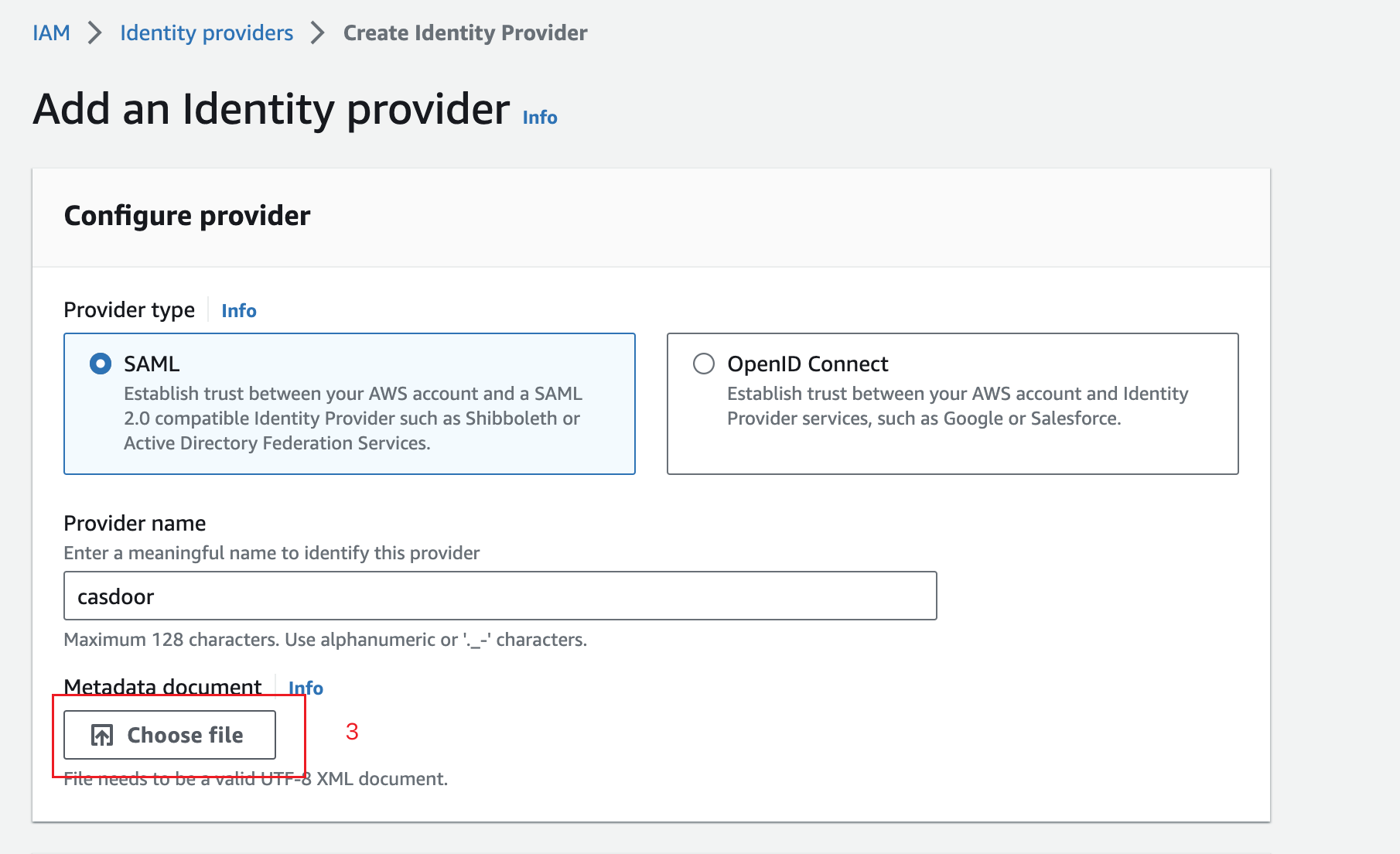

プロバイダータイプにSAMLを指定し、このプロバイダーに一意の名前を追加し、メタデータドキュメントをアップロードします - 前のセクションでCasdoorアプリケーションから保存した同じファイルです。

次のステップをクリックします。 次の画面で、作成をクリックします。

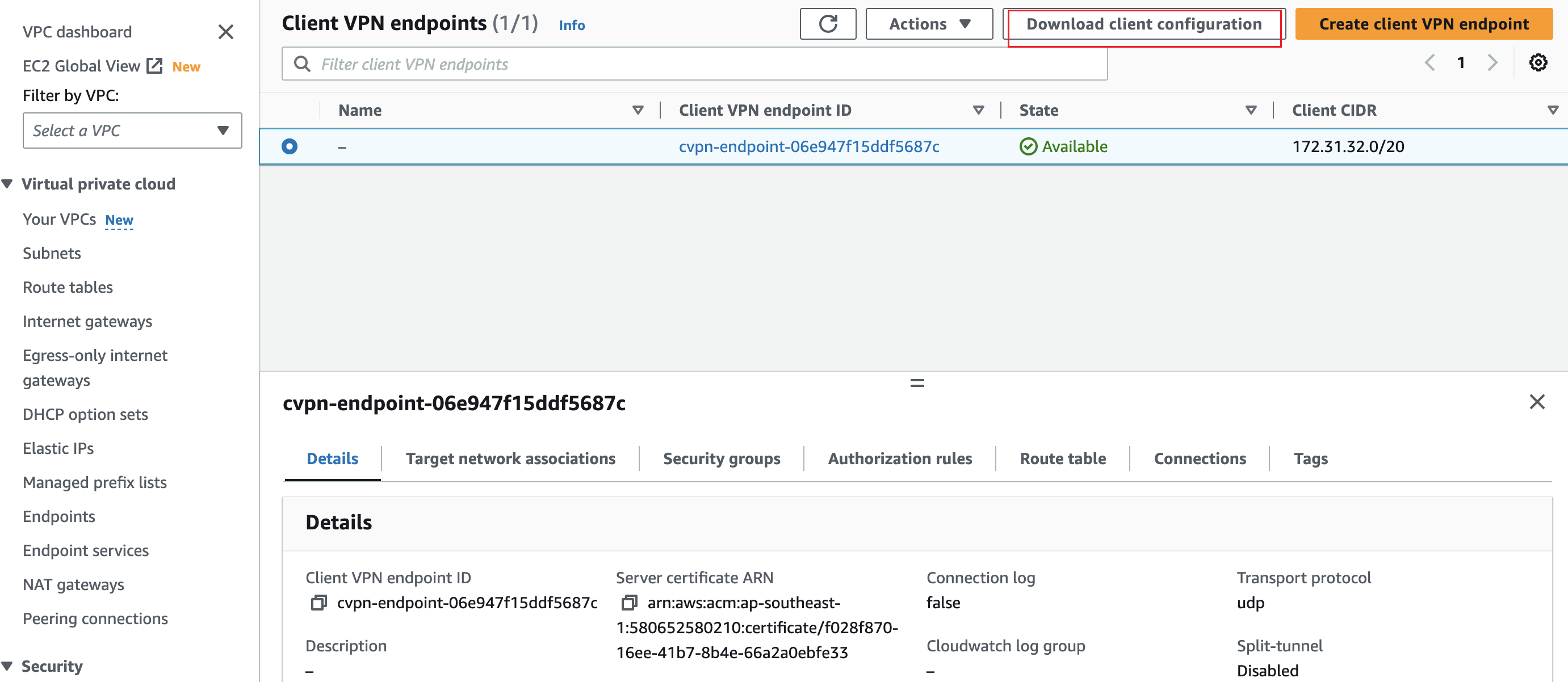

AWS Client VPNエンドポイントを作成する

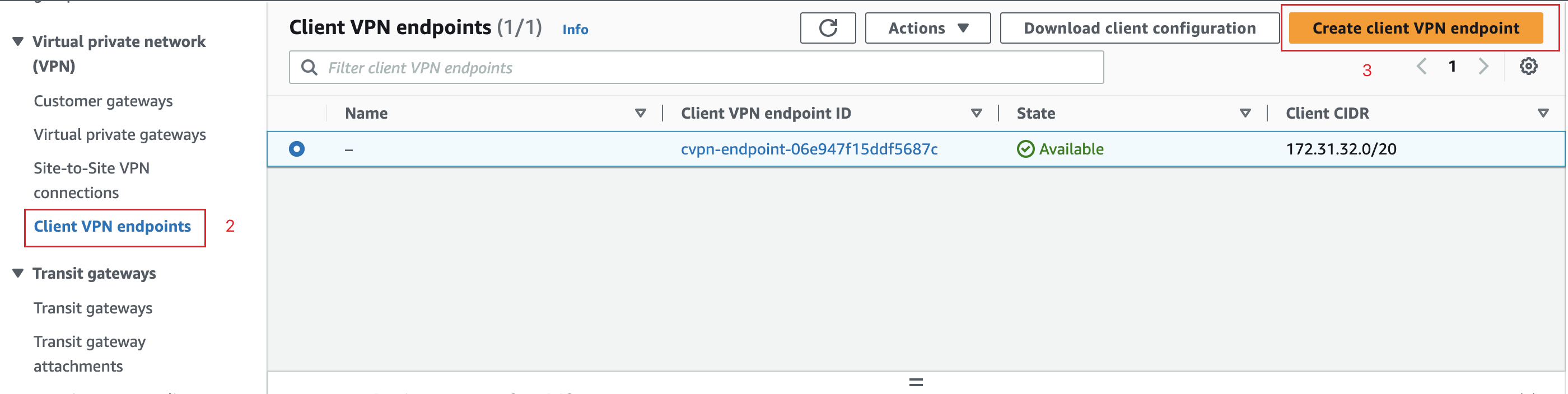

お好きなAWSリージョンでAmazon VPCコンソールを開きます。

左側のナビゲーションで、仮想プライベートネットワーク (VPN)の下にあるClient VPNエンドポイントを選択します。

Client VPNエンドポイントを作成するをクリックします。

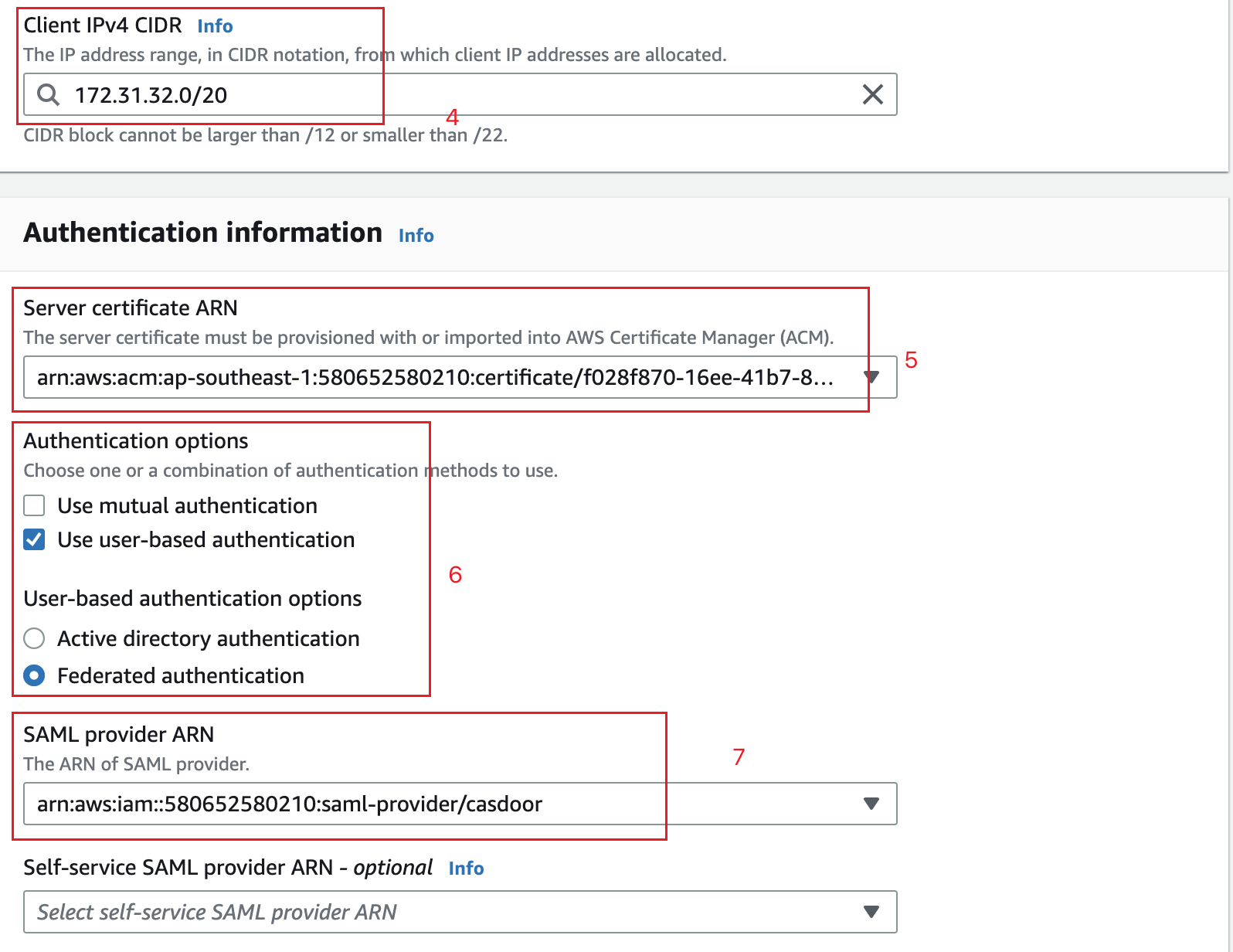

Client IPv4 CIDRフィールドにリモートユーザーのIP範囲を入力してIP範囲を割り当てます。

Server Certificate ARNには、作成した証明書を選択します。

認証オプションでは、ユーザーベースの認証を使用するを選択し、その後でフェデレーテッド認証を選択します。

SAML provider ARNには、作成したアイデンティティプロバイダーを選択します。

Client VPNエンドポイントを作成するをクリックします。

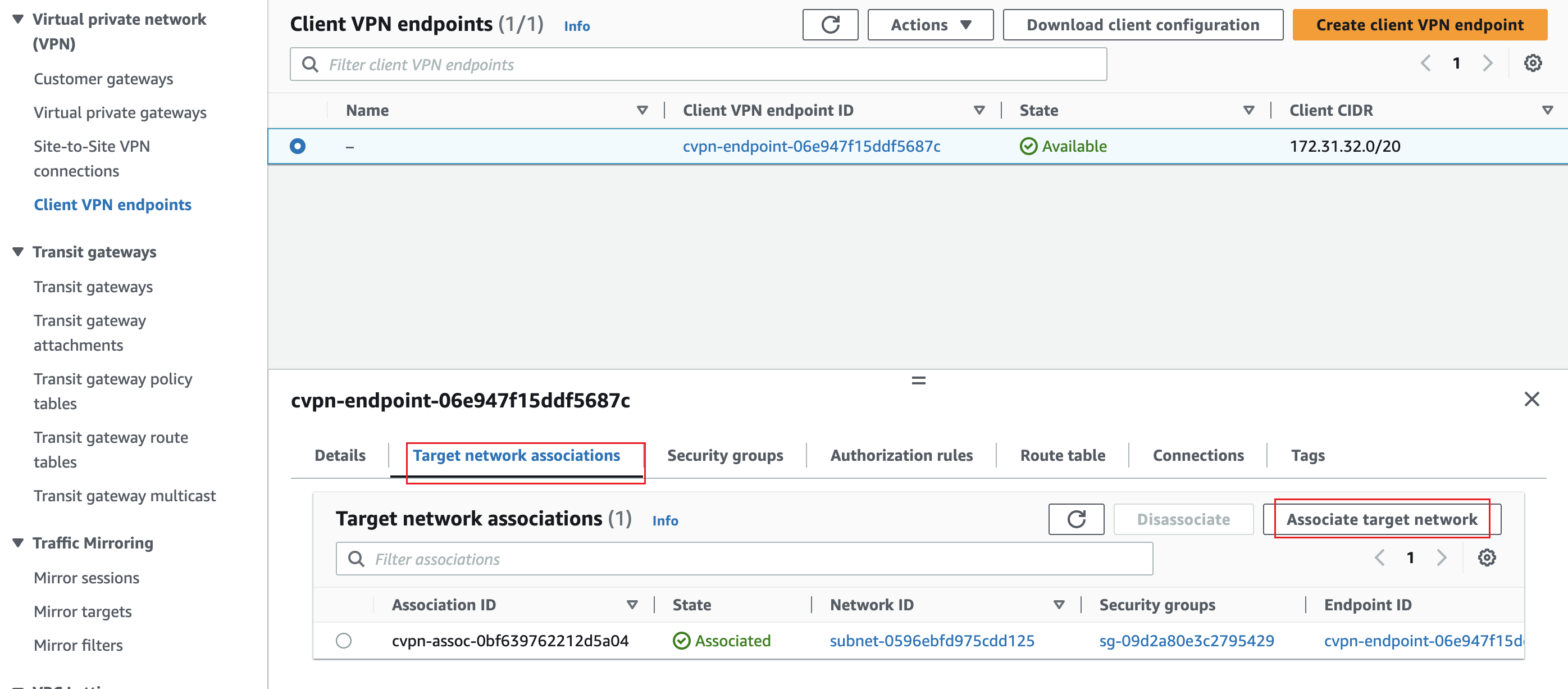

ターゲットVPCにClient VPNを関連付ける

Client VPNオプションのターゲットネットワークの関連付けを選択し、ターゲットネットワークを関連付けるをクリックします。

ドロップダウンメニューから、エンドポイントを関連付けたいターゲットVPCとサブネットを選択します。

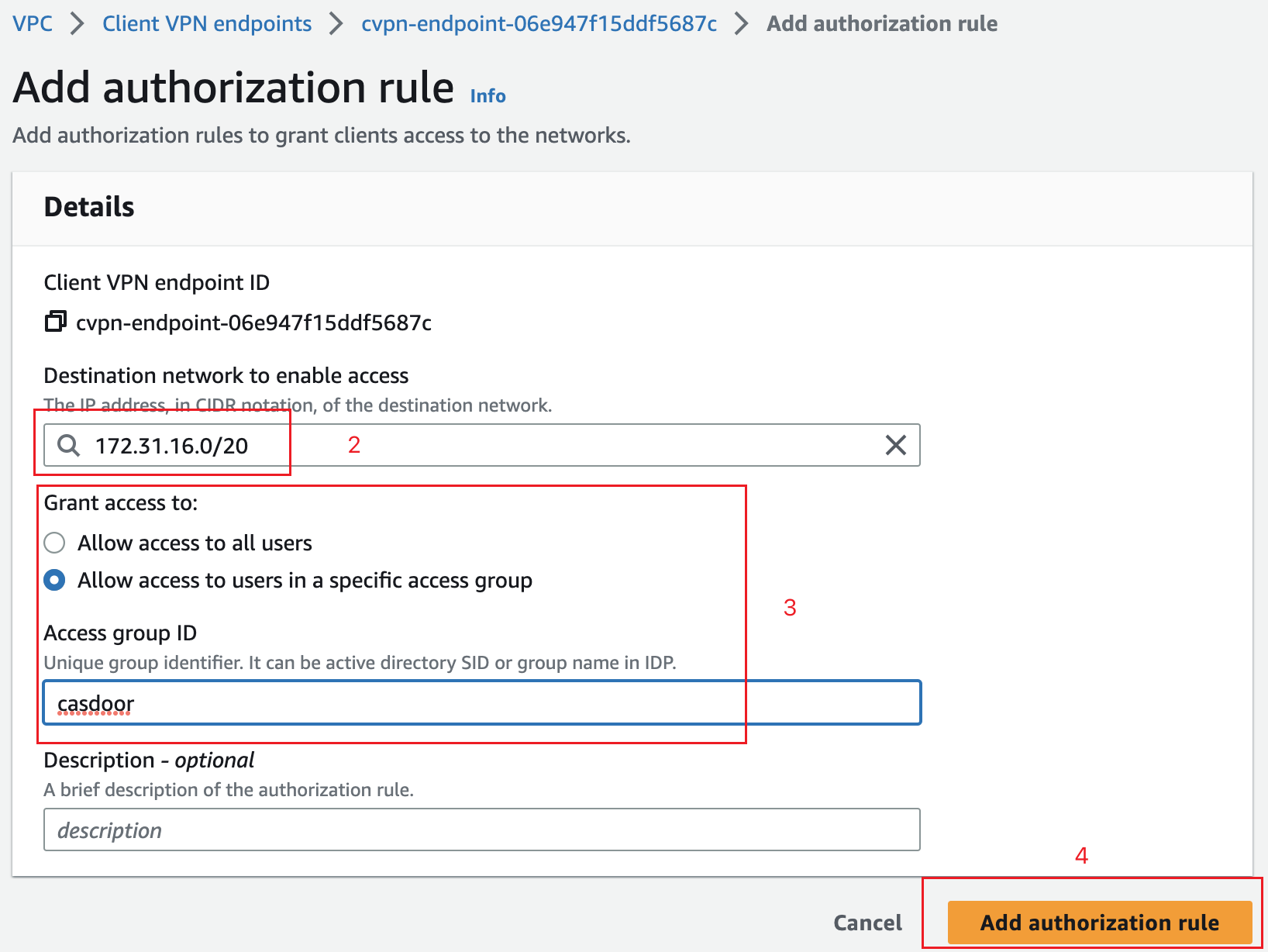

SAMLグループ固有の認可を設定する

Client VPNオプションの認可ルールタブを選択し、認可ルールを追加するをクリックします。

有効にする宛先ネットワークには、前提条件で作成したEC2インスタンスのIPアドレスを指定します。 例えば、

172.31.16.0/20。アクセスを許可する下で、特定のアクセスグループのユーザーにアクセスを許可するを選択します。 例えば、

casdoor。オプションの説明を提供し、認可ルールを追加するをクリックします。

Client VPNに接続する

作成したばかりのClient VPNエンドポイントを選択します。 利用可能な状態になっているはずです。

クライアント設定をダウンロードするをクリックして、デスクトップに設定プロファイルをダウンロードします。

マシン上でAWS Client VPNデスクトップアプリを開きます。

上部メニューでファイルを選択し、プロファイルを管理します。

プロファイルを追加をクリックし、最近ダウンロードしたファイルを指定します。

AWS Client VPNソフトウェアのリストにプロファイルが表示されるはずです。 それを選択し、接続をクリックします。